免责声明:以下内容原文来自互联网的公共方式,仅用于有限分享,译文内容不代表安天实验室观点,因此第三方对以下内容进行分享、传播等行为,以及所带来的一切后果与译者和安天实验室无关。以下内容亦不得用于任何商业目的,若产生法律责任,译者与安天实验室一律不予承担。

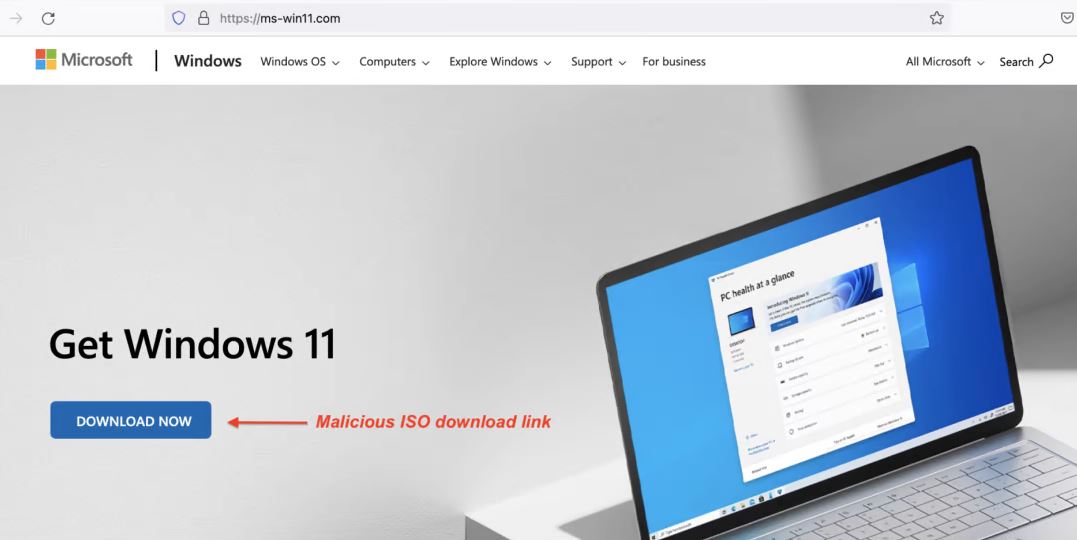

1 黑客通过虚假Windows 11下载网站分发恶意软件

ThreatLabz发现了几个由威胁行为者新注册的域,目的是伪装成官方的Windows 11操作系统下载门户。创建欺骗站点是为了分发恶意ISO文件,这些文件会导致终端感染Vidar信息窃取程序。这些Vidar恶意软件的这些变种从攻击者控制的Telegram和Mastodon网络上的社交媒体渠道获取C2配置。研究人员还发现了一个由攻击者控制的GitHub存储库,其中托管了多个Adobe Photoshop后门版本。这些托管在GitHub上的二进制文件使用类似的策略分发Vidar恶意软件,即滥用社交媒体渠道进行C2通信。

https://www.zscaler.com/blogs/se ... wnloads-and-abusing

2 媒体巨头日经亚洲分公司遭到勒索软件攻击

出版巨头日经(日本经济新闻,Nikkei)透露,该集团位于新加坡的总部在大约一周前,即2022年5月13日遭到勒索软件攻击。日经亚洲集团立即关闭了受影响的服务器,并采取了其他措施将影响降至最低。目前正在调查攻击者是否访问了可能存储在受影响服务器上的任何客户数据。这家媒体巨头表示,到目前为止,它在调查勒索软件攻击时没有发现数据泄露的证据。日经新闻及其亚洲分公司向负责个人数据保护的日本和新加坡当局报告了此次攻击事件。

https://www.bleepingcomputer.com ... -ransomware-attack/

Media giant Nikkei’s Asian unit hit by ransomware attack.pdf

(649.94 KB, 下载次数: 65)

Media giant Nikkei’s Asian unit hit by ransomware attack.pdf

(649.94 KB, 下载次数: 65)

3 Conti勒索软件团伙关闭运营基础设施已离线

臭名昭著的Conti勒索软件团伙已正式关闭其运营,基础设施已离线,该团伙负责人告知该品牌已不复存在。尽管面对公众的“Conti News”数据泄露和赎金谈判网站仍处于在线状态,但是成员用来执行谈判和在他们的数据泄露网站上发布“新闻”的Tor管理面板现在处于离线状态。Conti与哥斯达黎加进行信息战,是为了制造一个实时操作的假象,而Conti成员则慢慢转移到其他较小的勒索软件操作中。据称,Conti领导层没有将其更名为另一个大型勒索软件,而是与其他较小的勒索软件团伙进行合作。

https://www.bleepingcomputer.com ... into-smaller-units/

Conti ransomware shuts down operation, rebrands into smaller units.pdf

(2.51 MB, 下载次数: 77)

Conti ransomware shuts down operation, rebrands into smaller units.pdf

(2.51 MB, 下载次数: 77)

4 华盛顿地方学校遭到网络攻击无法收发邮件

华盛顿地区领导证实,华盛顿地方学校周三成为网络攻击的受害者。这次攻击影响了学区的电话、电子邮件账户、互联网、WiFi网络和谷歌教室。目前,教师们无法接听或拨打电话或收发电子邮件。周四上午,学区共享了每个学校的紧急电话号码。华盛顿地方学校领导人正在努力确保高年级学生和教师的考试过程顺利进行,该学区将与网络取证专业人员合作进行调查和恢复。

https://www.wtol.com/article/new ... 8-8d6e-02fac00fcb1e

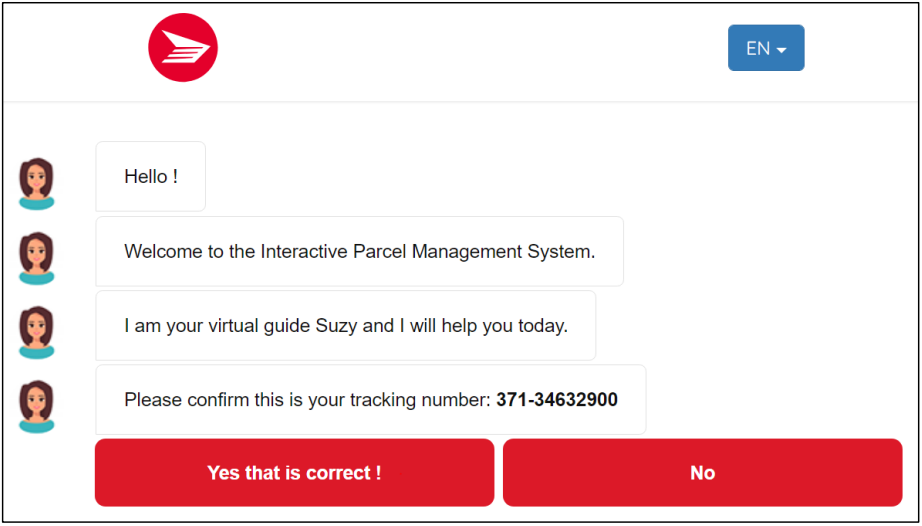

5 攻击者将聊天机器人添加到网络钓鱼诱饵中

研究人员发现,网络钓鱼者正在采用增加交互式聊天机器人的新方法来提高受害者的参与度和可信度。最常见的诱饵是DHL快递失败。如果受害者单击“修复交付”按钮,将被引导到另一个网站,在该网站上,网络钓鱼链引入了一个聊天机器人,承诺解决配送问题,但实际上是收集个人数据。如果目标接受聊天机器人,它会向受害者展示受损包裹的照片,并询问如何递送包裹。如果受害者要求安排送货,则会提供错误的验证码以进一步增加可信度。

https://www.securityweek.com/phishers-add-chatbot-phishing-lure

Phishers Add Chatbot to the Phishing Lure _ SecurityWeek.Com.pdf

(323.28 KB, 下载次数: 38)

Phishers Add Chatbot to the Phishing Lure _ SecurityWeek.Com.pdf

(323.28 KB, 下载次数: 38)

6 连锁药店Dis-Chem数据泄露影响360万客户

药品零售商Dis-Chem最近宣布,该公司360万客户的个人信息受到数据泄露的影响。Dis-Chem在一份声明中表示,它与第三方服务提供商和运营商签订了某些托管服务的合同,为Dis-Chem开发了数据库。该公司于2022年5月1日注意到,未经授权的一方设法访问了数据库的内容。随后的调查显示,该事件共影响3687881名数据主体,并访问了以下个人信息:名字和姓氏、电子邮件地址手机号码。

https://www.infosecurity-magazin ... -giant-data-breach/

|