免责声明:以下内容原文来自互联网的公共方式,仅用于有限分享,译文内容不代表安天实验室观点,因此第三方对以下内容进行分享、传播等行为,以及所带来的一切后果与译者和安天实验室无关。以下内容亦不得用于任何商业目的,若产生法律责任,译者与安天实验室一律不予承担。

1 研究人员发现Cyrat勒索软件伪装成DLL修复程序

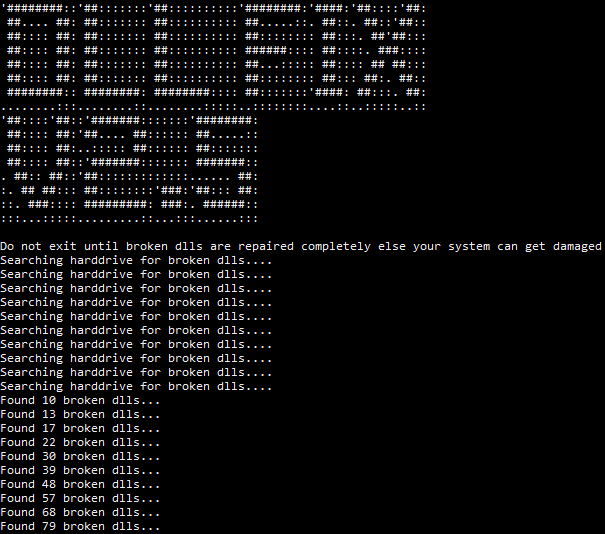

一种名为“Cyrat”的新型勒索软件已经在网络上出现,它欺骗互联网用户,并伪装成一个DLL修复程序进入用户的电脑。这个恶意软件是用Python 3.7编译的,并通过PyInstaller转换为Windows PE(预安装环境)。生成的软件包是一个文件名为“PYZ-00”的zlib归档。Cyrat中使用的加密方法是Fernet对称加密,生成的文件扩展名为“.CYRAT”。锁定过程是通过使用公共RSA密钥完成的,该公共密钥对Fernet密钥进行加密。为了防止系统还原,Cyrat禁用了CMD,注册表工具,任务管理器,从开始菜单中删除了RUN命令,并将“recoveryenabled”设置为“No”。此外,它还会将自身复制到autostart文件夹中,所以在受害者重启的情况下,勒索软件甚至会加密它在前一个会话中生成的勒索记录。

https://www.technadu.com/cyrat-n ... d-dll-fixer/192359/

2 Emotet通过假冒的Windows 10 Mobile文档传播

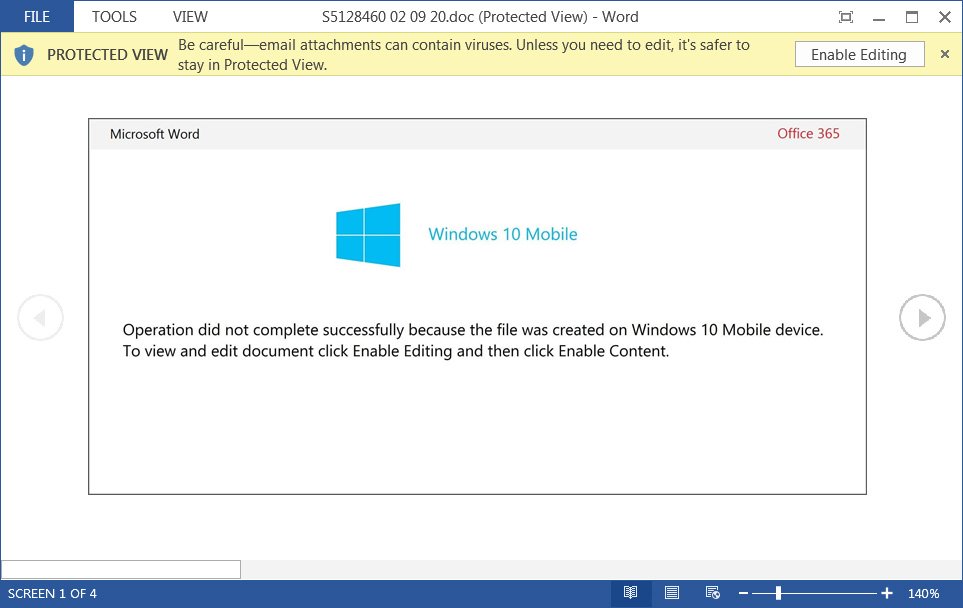

Emotet僵尸网络通过包含恶意Word文档的垃圾邮件进行传播。Emotet跟踪组织Cryptolaemus发现Emotet正在使用一个新的文档模板,该模板伪装成在“Windows 10 Mobile”上创建的。Windows 10 Mobile操作系统于2015年首次发布。由于缺乏市场份额,它于2020年1月停止更新。虽然现在还有人继续使用Windows 10 Mobile,但它的用户基数并不大,而且从Windows 10 Mobile上发送文档的几率也相对较低。

https://www.bleepingcomputer.com ... mobile-attachments/

3 谷歌Play商店删除六种感染Joker恶意软件的应用

谷歌已经从其谷歌Play商店中删除了六种应用程序,这些应用程序感染了Joker恶意软件(也称为Bread)。Pradeo的研究人员在本周的一篇文章中说,这些应用程序的安装量达到了近20万次,这些应用程序的功能从短信到表情图壁纸都有。Pradeo的Roxane Suau称:“大多数嵌入了小丑恶意软件的应用程序,在被发布到商店后,都会加载并执行外部代码。这些应用程序充斥着开发者提交给谷歌Play的许可请求。它们由用户批准、发布和安装。一旦在用户的设备上运行,它们就会自动下载恶意代码。然后,利用其众多权限来执行恶意代码。”

https://threatpost.com/joker-spyware-google-play-apps-2/158895/

4 迈阿密戴德县公立学校遭DDoS攻击导致网课中断

迈阿密戴德县公立学校(M-DCPS)周二晚些时候宣布,其虚拟教室系统遭到网络攻击,在流感大流行期间暂时中断了网课。其My School在线远程学习平台受到分布式拒绝服务(DDoS)攻击,这对2020-2021学年的前两天造成了负面影响。学校在一份声明中指出,学校的防火墙没有受到威胁,也没有学生或员工的个人数据被访问。但是网络攻击确实造成了重大负担,并对所有地区基于网络的系统造成了大规模中断。

https://thehill.com/policy/cyber ... pted-by-cyberattack

5 WordPress插件File Manager中存在一个零日漏洞

使用WordPress插件File Manager的用户被敦促更新到最新版本,因为该插件存在一个关键的零日漏洞。远程代码执行(RCE)漏洞被赋予最高的CVSS评分10,该漏洞使未经身份验证的攻击者可以执行任意代码,并在易受攻击的网站上上传恶意文件。芬兰WordPress托管公司Seravo的系统团队负责人Ville Korhonen发现了该漏洞。File Manager可帮助WordPress管理员在其网站上整理文件,目前已被安装了700,000多次。

https://portswigger.net/daily-sw ... -actively-exploited

6 思科修复了Windows版Jabber的远程代码执行漏洞

思科解决了一个严重的远程代码执行漏洞,该漏洞被追踪为CVE-2020-3495,该漏洞影响了Windows版思科Jabber的多个版本。该漏洞是由Watchcom的安全研究人员Olav Sortland Thoresen发现的。CVE-2020-3495漏洞是由于传入消息内容的输入验证不正确造成的,经过身份验证的远程攻击者可以利用该漏洞,利用运行思科Jabber客户端软件的用户帐户的特权执行任意代码。

https://securityaffairs.co/wordp ... r-windows-flaw.html

|