免责声明:以下内容原文来自互联网的公共方式,仅用于有限分享,译文内容不代表安天实验室观点,因此第三方对以下内容进行分享、传播等行为,以及所带来的一切后果与译者和安天实验室无关。以下内容亦不得用于任何商业目的,若产生法律责任,译者与安天实验室一律不予承担。

1 疑似Molerats针对中东实体投送EnigmaSpark

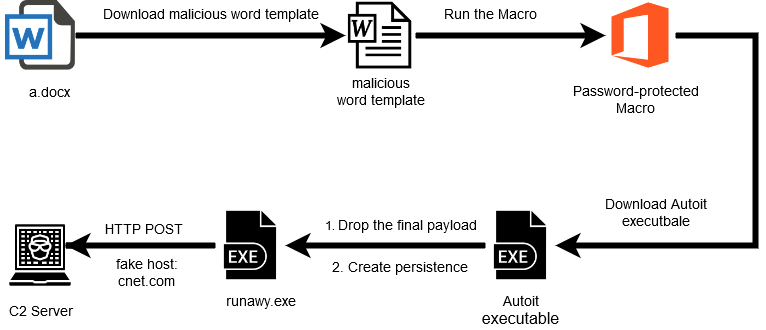

IBM X-Force IRIS发现疑似Molerats组织使用EnigmaSpark后门针对中东实体,该活动可能出于政治动机,试图针对支持新中东和平计划或对此有重大兴趣的实体或组织。2020年1月下旬,研究人员发现以政治为主题的阿拉伯语Microsoft Word恶意文档。该恶意文档会从Google云端硬盘链接下载包含密码保护宏的Word模板,恶意宏尝试从Google云端硬盘链接下载并解码Base64编码的有效载荷并执行。有效载荷是AutoIT释放程序,它将释放名为runawy.exe的最终有效载荷(EnigmaSpark后门),并复制到Windows启动文件夹,通过命令创建持久性。Runawy.exe受合法软件保护工具Enigma打包,它会使用HTTP POST请求,将受感染机器的信息发送到C&C 。在HTTP POST请求中,使用了以已知新闻网站命名的假主机标头,来隐藏C2通信。

https://securityintelligence.com ... le-East-Peace-Plan/

2 研究人员发布PARALLAX RAT最新活动细节

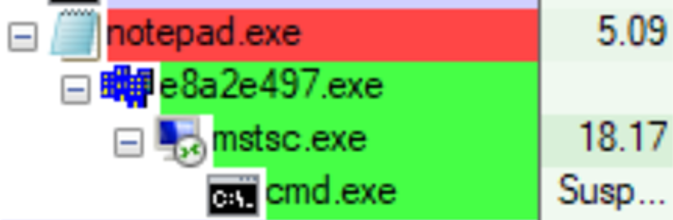

Morphisec研究人员发布PARALLAX RAT最新活动的技术细节。攻击初始利用带有嵌入式宏的Microsoft Word文档。启用宏后,一个DLL文件将被释放到%Temp%目录中。然后,调用该DLL文件的导出函数,将shellcode注入“Notepad.exe”进程,该进程从pastebin下载PARALLAX RAT的加载器。加载器将shellcode注入“mstsc.exe”进程,该进程以图片的形式从远程下载PARALLAX RAT。最后,解密图片并注入到“ cmd.exe”进程,通过创建计划任务以在不同时间间隔启动PARALLAX RAT。

https://blog.morphisec.com/parallax-rat-active-status

3 Stantinko的新挖矿模块使用多种混淆技术

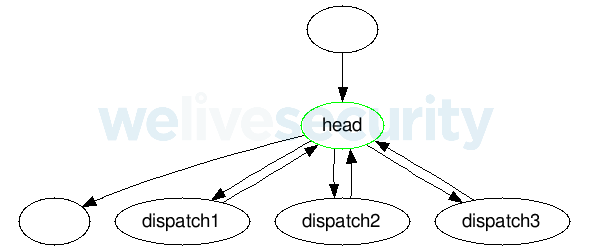

ESET研究人员在僵尸网络Stantinko的新挖矿模块发现其使用了多种混淆技术。使用的混淆技术如下:字符串混淆,模块中嵌入的所有字符串均与实际功能无关,实际字符串会在内存中生成,以避免基于文件的检测和阻止分析;控制流混淆,将控制流转换为难以阅读的形式,并且如果不进行大量分析,则无法预测基本块的执行顺序;死码,添加从未执行的代码,它还包含从不调用的函数,其目的是使文件看起来更合法,以防止检测;无效代码,添加已执行但对整体功能没有实质性影响的代码,它旨在绕过行为检测;死字符串和函数,在不影响功能的情况下添加函数和字符串。

https://www.welivesecurity.com/2 ... scation-techniques/

4 TrickBot和Emotet利用新冠病毒文本逃避检测

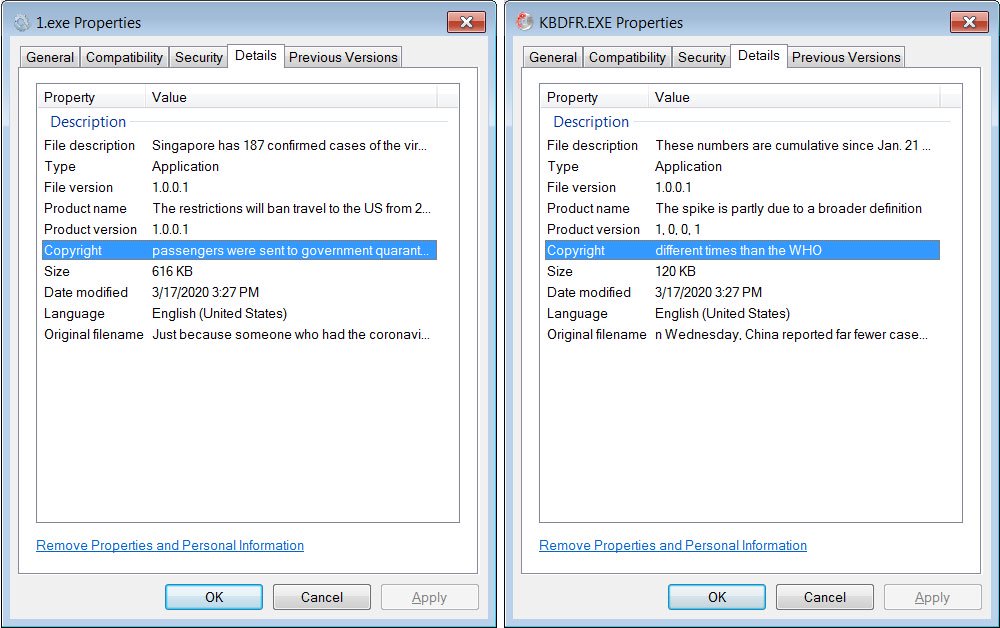

TrickBot和Emotet木马利用新冠病毒新闻中的文本以绕过安全软件检测。研究人员分别在TrickBot和Emotet的样本中,发现存在取自CNN新闻报道有关冠状病毒大流行文章中的文本信息,该信息还显示在恶意软件属性的“详细信息”选项中。这种手法是将取自新闻中无害的文本,注入到恶意软件中,以期这些字符串被安全软件列入白名单,以逃避检测。研究人员认为该手法可能有助于恶意软件绕过AI/ML安全引擎。

https://www.bleepingcomputer.com ... to-evade-detection/

5 新版本Mespinoza勒索软件攻击法国地方政府

法国CERT警告,新版本的Mespinoza(也称为Pysa)勒索软件进行的攻击活动正在增加,一些地方政府已被感染。Mespinoza于2019年10月首次发现,该新版本于2019年12月出现,所加密的文件使用Pysa或newversion扩展名。法国CERT表示,正在调查攻击者如何获得受害者网络的访问权限,还称有证据表明其针对管理控制台和 Active Directory帐户发起了暴力破解,然后获取了目标组织的帐户和密码数据库。有受害者组织报告说,发现未经授权的RDP连接到其域控制器,并且部署了批处理脚本和PowerShell脚本。此外,攻击者还部署了一个版本的PowerShell Empire渗透测试工具,停止了各种防病毒产品,甚至在某些情况下甚至卸载了Windows Defender。

https://www.zdnet.com/article/fr ... -local-governments/

CERTFR-2020-CTI-002.pdf

(755.22 KB, 下载次数: 7)

CERTFR-2020-CTI-002.pdf

(755.22 KB, 下载次数: 7)

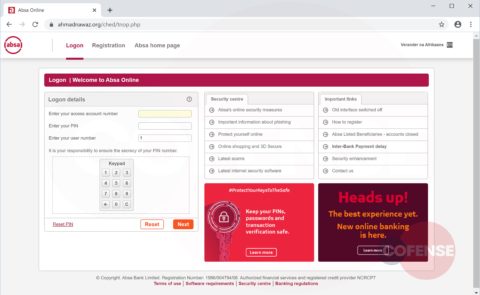

6 研究人员发现针对非洲银行的网络钓鱼活动

Cofense钓鱼防御中心(PDC)发现了旨在针对非洲金融服务集团ABSA的网络钓鱼活动。网络钓鱼邮件内容为通知用户来自另一家需要授权的银行的待转账信息。用户必须下载并打开htm附件才能连接到在线银行门户。打开htm文件后,用户将被定向到假冒的ABSA在线银行门户网站,该网站与合法的ABSA门户网站几乎相同。然后提示用户输入访问帐户号码、密码和用户号码,这些凭据将被发送到攻击者所劫持的域。

https://cofense.com/going-phishing-african-banking-sector/

|