免责声明:以下内容原文来自互联网的公共方式,仅用于有限分享,译文内容不代表安天实验室观点,因此第三方对以下内容进行分享、传播等行为,以及所带来的一切后果与译者和安天实验室无关。以下内容亦不得用于任何商业目的,若产生法律责任,译者与安天实验室一律不予承担。

1 Magecart Group 8分发新支付卡窃取程序

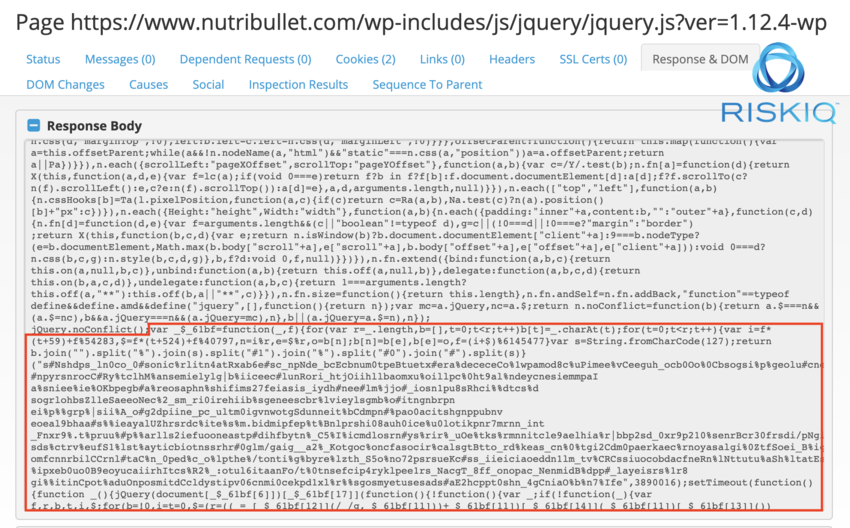

RiskIQ确定Magecart Group 8在搅拌器制造商NutriBullet的国际网站上植入了JavaScript支付卡窃取程序。研究人员在2月20日发现该支付卡窃取程序,其可执行快速检查,以查看浏览器当前所在的页面是否看起来像付款页面,还定义了正确浏览数据所需的变量。程序代码很简单,顶部捕获字段值,并将所有数据放在一起。然后,窃取程序将这些数据转换成一个长文本字符串,该字符串将被加密,发送给攻击者拥有的服务器。该窃取程序最终于3月1日被移除。但在3月5日,攻击者在NutriBullet网站上又植入了一个新分离器,其针对另一个资源,即jQuery的子模块。在第二个支付卡窃取程序被移除后,攻击者于3月10日在该网站植入了第三个支付卡窃取程序,其附加在脚本顶部,但此时研究人员已将攻击者用于接收数据的域拆除。

https://www.riskiq.com/blog/labs/magecart-nutribullet/

2 新TrickBot模块可进行RDP暴力破解

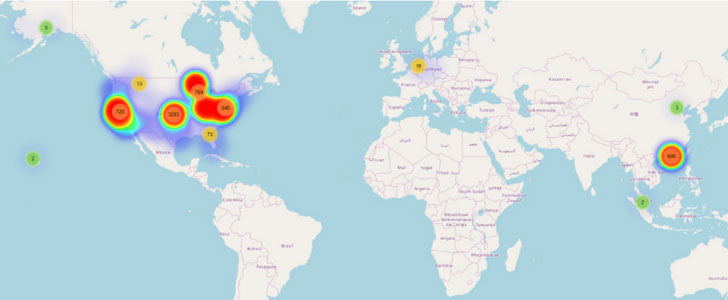

Bitdefender研究人员于1月30日发现了一个新的TrickBot模块rdpScanDll,该模块可用于对选定目标进行RDP暴力破解。TrickBot新模块主要针对美国和中国香港的电信、教育和金融服务行业。当TrickBot开始执行时,它会创建一个文件夹,其中包含加密的恶意载荷、相关的配置文件和C2服务器列表,插件需要与C2服务器通信以检索要执行的命令。rdpScanDll通过三种攻击模式执行,当Check模式检查目标列表中的RDP连接时,TryBute模式尝试使用从端点“/RDP/names”和“/RDP/dict”获得的预定用户名和密码列表,然后对选定的目标进行暴力破解。因其包含一组未调用的可执行函数,且不获取用户名列表,导致插件使用空密码和用户名来验证目标列表,所以研究人员认为该模块仍在开发中。TrickBot的更新机制中,横向移动模块接收最多的更新。TrickBot的动态的C2基础设施,主要位于俄罗斯,并且每月会增加上百个新的C2 IP地址,平均使用时间为16天。

https://labs.bitdefender.com/202 ... n-us-and-hong-kong/

Bitdefender-Whitepaper-TrickBot-en-EN-interactive.pdf

(5.11 MB, 下载次数: 9)

Bitdefender-Whitepaper-TrickBot-en-EN-interactive.pdf

(5.11 MB, 下载次数: 9)

3 Ursnif木马新攻击活动针对意大利用户

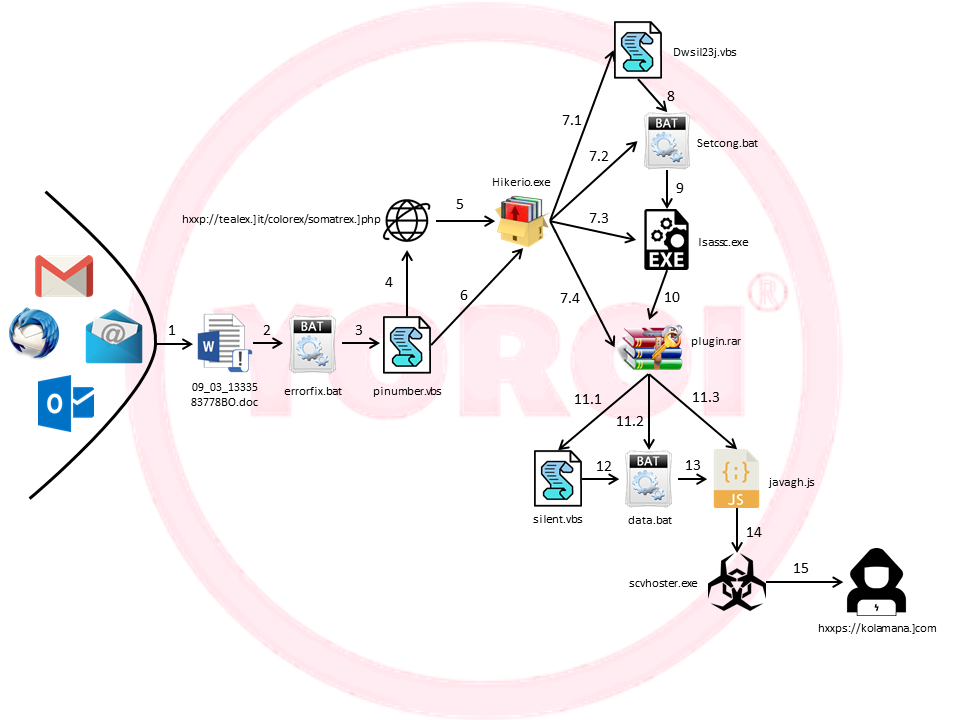

Cybaze-Yoroi ZLab发现一项针对意大利用户的新Ursnif攻击活动。攻击初始通过恶意电子邮件分发带密码保护的Word文档,输入密码打开文档后,将执行混淆的批处理脚本。然后,该脚本将创建一个新VBS脚本,VBS脚本通过加载两个对象“WinHttp.WinHttpRequest.5.1”和“ADODB.Stream”以从批处理脚本中包含的URL下载所需组件。下载的文件是SFX/SEA自解压存档,其包含五个具有不同扩展名的文件,运行的一个文件是VBS脚本,它将运行运行批处理脚本,以重命名“driver3213.sys”文件为“plugin.rar” 文件,并通过“ lsassc.exe”实用程序进行提取。“plugin.rar”中的VBS脚本能够覆盖删除一些不再有用的文件,并提取批处理脚本,来执行JS脚本。JS脚本中包含两个用Base64编码的嵌入式有效载荷,第一个可执行文件为伪造的Office更新页面,第二个可执行文件执行后,将在“scvhoster.exe” 重命名,其为Ursnif木马。

https://yoroi.company/research/a ... ver-ursnif-malware/

4 新勒索软件Nefilim与Nemty共享代码

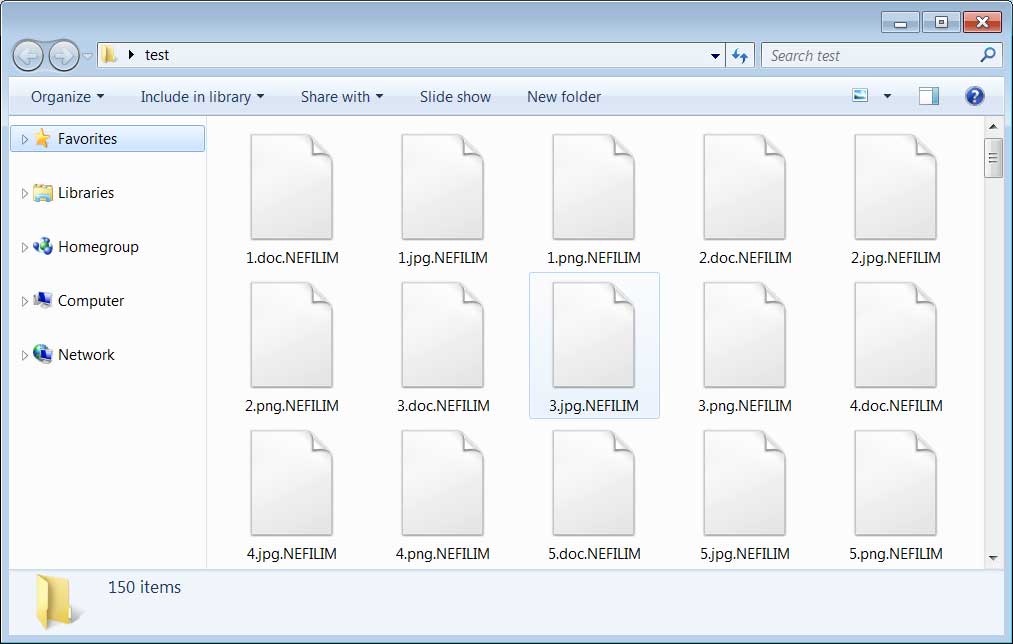

一种名为Nefilim的新勒索软件,于2020年2月底开始活跃,目前不确定勒索软件如何分发,但很可能是通过公开的远程桌面服务进行分发。Nefilim与Nemty共享许多相同的代码,主要的不同之处在于,Nefilim移除了勒索软件即服务(RaaS)的组件,依靠电子邮件进行支付,而不是Tor支付网站。Nefilim将使用AES-128加密文件。然后,该AES加密密钥将被嵌入到勒索软件可执行文件中的一个RSA-2048公钥加密。该加密的AES密钥将被添加到每个加密文件的内容中,并且只能由勒索软件开发人员已知的RSA私钥解密。每个加密的文件都将附加.NEFILIM扩展名。释放的勒索信中包含不同的联系电子邮件,并且威胁如果在7天内未支付赎金,将泄漏数据。

https://www.bleepingcomputer.com ... lease-victims-data/

New Nefilim Ransomware Threatens to Release Victims' Data.pdf

(1.82 MB, 下载次数: 10)

New Nefilim Ransomware Threatens to Release Victims' Data.pdf

(1.82 MB, 下载次数: 10)

5 趋势科技修复已被利用的两个0day漏洞

日本杀毒软件制造商趋势科技发布了补丁更新,修复了其产品Apex One和OfficeScan中两个0day漏洞和三个严重漏洞。第一个0day漏洞CVE-2020-8467,CVSS评分9.1,允许远程攻击者在受影响安装机器上执行任意代码;另一个0day漏洞CVE-2020-8468,CVSS评分8.0,允许攻击者操纵某些代理客户端组件,以上两个漏洞利用攻击,都需要用户验证。该安全厂商在补丁更新中表示,已发现以上两个0day漏洞被黑客利用。另外三个漏洞,分别为CVE-2020-8470、CVE-2020-8598、CVE-2020-8599,CVSS评分均为10,允许攻击者通过网络远程利用,且不需要身份验证,可以完全控制杀毒软件以及固有的底层操作系统。

https://www.zdnet.com/article/tw ... he-wild-by-hackers/

6 Adobe发布带外软件更新修复41个漏洞

Adobe已发布了一组带外软件更新,可解决其六个产品中的共41个漏洞。在41个漏洞中,有29个被评为严重级别,其余11个被评为重要级别。受影响的产品为Genuine Integrity Service、Acrobat and Reader、Photoshop、Experience Manager、ColdFusion、Bridge。目前,所有被修复的漏洞都未发现被利用。

https://securityaffairs.co/wordp ... f-band-patches.html

|