1 APT组织SideWinder使用带有0day漏洞的安卓应用

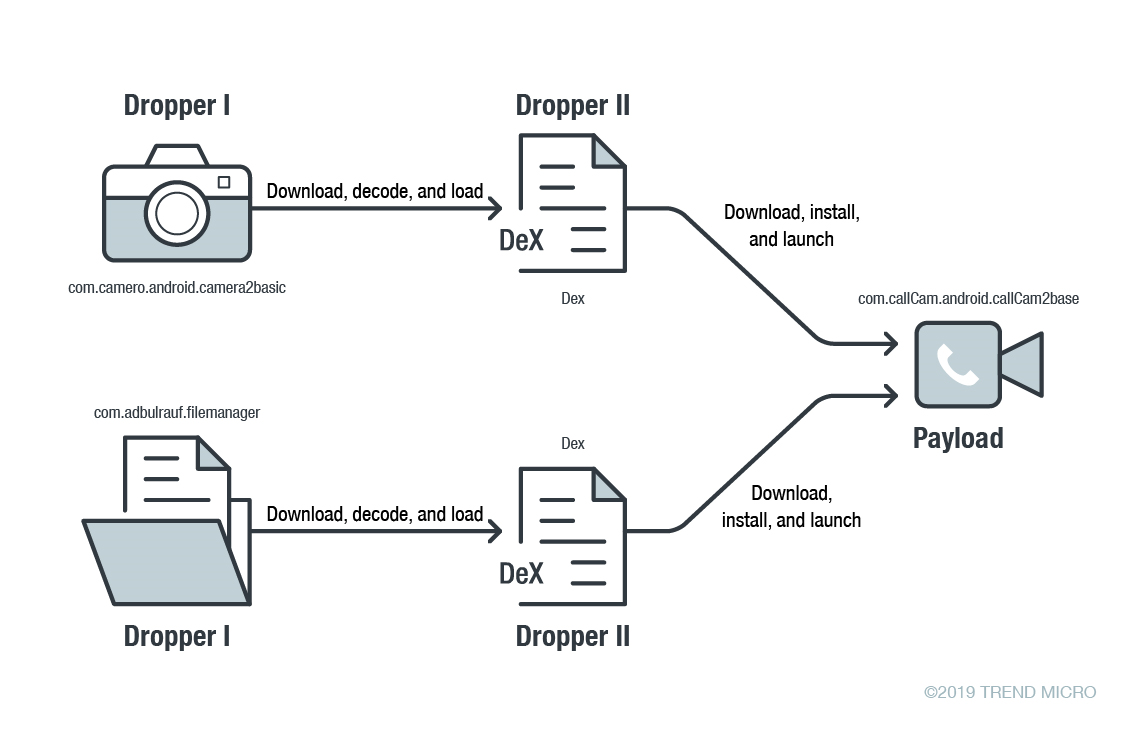

趋势科技研究人员在谷歌应用商店中,发现疑似归属为APT组织SideWinder武器库的三个安卓恶意程序,三者可以协同工作以破坏受害者的设备并收集用户信息。三个恶意应用伪装成摄影和文件管理器工具,名称分别为Camero、FileCrypt Manager、callCam,其中Camero应用利用了Binder的use-after-free漏洞CVE-2019-2215,Binder是安卓主要的进程通信系统。研究人员根据其中一个应用程序的证书信息,推测这些应用自2019年3月以来一直处于活动状态。Camero和FileCrypt Manger充当释放器,被安装后,首先从C&C下载一个DEX文件,SideWinder使用Apps Conversion Tracking来配置C&C地址。然后DEX文件将下载APK文件,通过调用额外代码下载、安装并启动载荷程序callCam。安装过程中,攻击者利用混淆、数据加密和调用动态代码来逃避检测。目前这些应用已从谷歌应用商店中删除。

https://blog.trendmicro.com/tren ... dewinder-apt-group/

2 加拿大萨斯喀彻温省eHealth系统遭勒索软件攻击

上周末,加拿大萨斯喀彻温省eHealth医疗数据的计算机系统遭到勒索软件攻击。该系统存储该省居民的机密医疗数据,eHealth表示,通过工作人员确认没有保密患者信息被窃取。此次攻击始与上周日凌晨,当eHealth官员试图在受影响的服务器上打开文件时,他们收到一条消息,说明文件已被加密,并且在付款之前将无法访问。 工作人员正在检查可能遭到攻击的110台服务器,并评估和修复损坏并恢复信息。

https://ca.news.yahoo.com/ehealt ... onal-175304050.html

3 Focus Camera摄影器材销售网站遭MageCart攻击

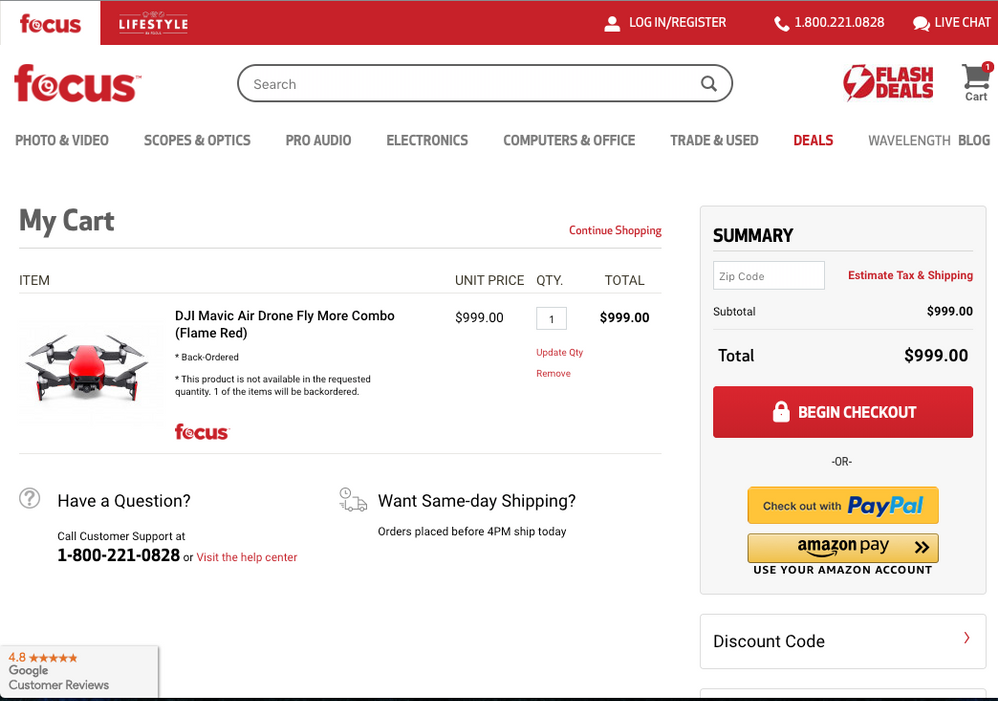

Juniper研究人员发现了摄影器材销售网站Focus Camera遭到MageCart攻击。黑客注入了恶意JavaScript脚本代码,在客户结帐时,该脚本会将账单信息发送到攻击者的C&C服务器,从而窃取了客户信用卡的详细信息。为了隐藏恶意流量,攻击者于2019年11月11日在荷兰的托管服务提供商处注册了“ zdsassets.com”,该域名类似于ZenDesk的合法域“ zdassets.com”。研究人员通过可以访问的某些DNS遥测,此C&C域自创建以来已被解析905次,这可能是受害者人数,也可能是多个被入侵的购物网站和广告系列中使用了相同的C&C域。

https://forums.juniper.net/t5/th ... era-com/ba-p/471953

4 研究人员发现多个安全产品存在十年之久的漏洞

研究人员在2009年报告了多个安全供应商的反病毒产品存在漏洞,该漏洞在于攻击者可以制作压缩存档,而压缩存档虽然可以被用户访问,但无法被反病毒产品检测到。该研究人员在2019年重新评估该漏洞,发现该漏洞已存在十年之久仍未被修复。该漏洞影响了多个供应商的许多产品,包括Avira、Bitdefender、ESET和Kaspersky。该漏洞不是针对单个存档格式,而是指用户以一种使反病毒软件无法访问的方式更改压缩存档的能力,涉及的存档格式包括多种类型,包括ISO、ZIP和Bz2。通过该研究人员的再次报告漏洞,以上的四家安全厂商已修复了该漏洞。

https://www.securityweek.com/ant ... overed-10-years-ago

5 浏览器骗局利用其全屏模式伪装Win10桌面锁定

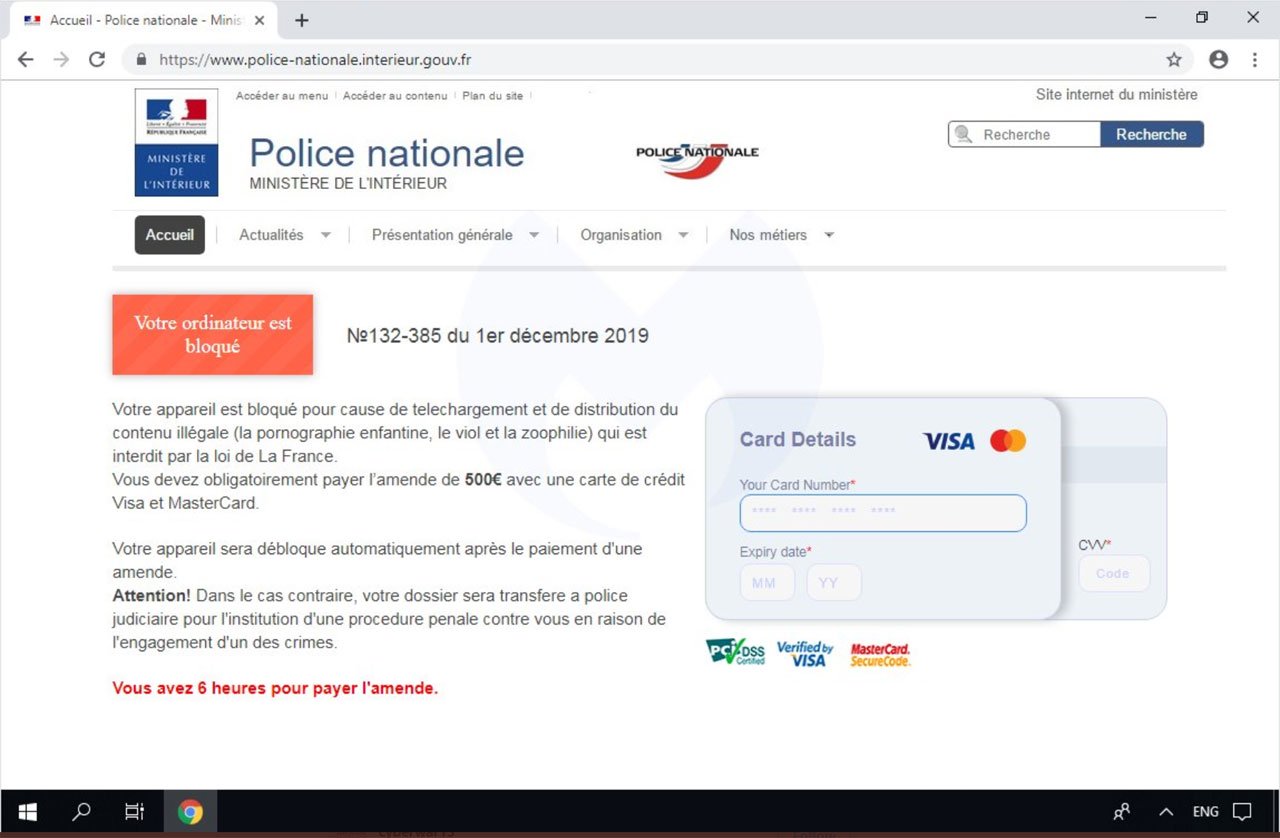

网络诈骗者使用旧浏览器骗局,并结合了新策略,利用网络浏览器的全屏模式来显示仿冒的Windows 10桌面,声称用户计算机已被锁定。这种骗局被称为“警察浏览器锁”,通过冒充执法人员由于非法活动而锁定用户浏览器,并指出,如果用户通过信用卡支付罚款,它将解锁计算机并再次正常使用。这些类型的骗局通常很容易试别,因为它们利用了伪造和可疑的URL,即使浏览器被锁定,也允许使用计算机上的其它应用程序。

https://www.bleepingcomputer.com ... -browser-lock-scam/

6 专家发现半数WebAssembly网站被用于恶意目的

根据来自德国的专家学者发表的学术研究报告,使用WebAssembly(一种新的Web技术)的网站中大约有一半将其用于恶意目的。WebAssembly是一种低级字节码语言,是在所有主要浏览器供应商之间共同协作后创建的。它引入了一种新的二进制文件格式,用于将代码从Web服务器传输到浏览器。一旦到达浏览器,WebAssembly代码(Wasm)就会以接近本地的速度执行,创建WebAssembly的目的是兼顾速度和性能。专家共分析了Alexa排名前1百万个站点中947,704个站点上WebAssembly的使用情况,并分析了3,465,320个单独页面中的代码,其中32%的样本用于挖矿,29.3%的样本为恶意广告活动的一部分。专家表示WebAssembly代码用于恶意目的的趋势可能会不断增加。

https://www.zdnet.com/article/ha ... malicious-purposes/

|