1 研究人员发布对OilRig技术演变的比较分析

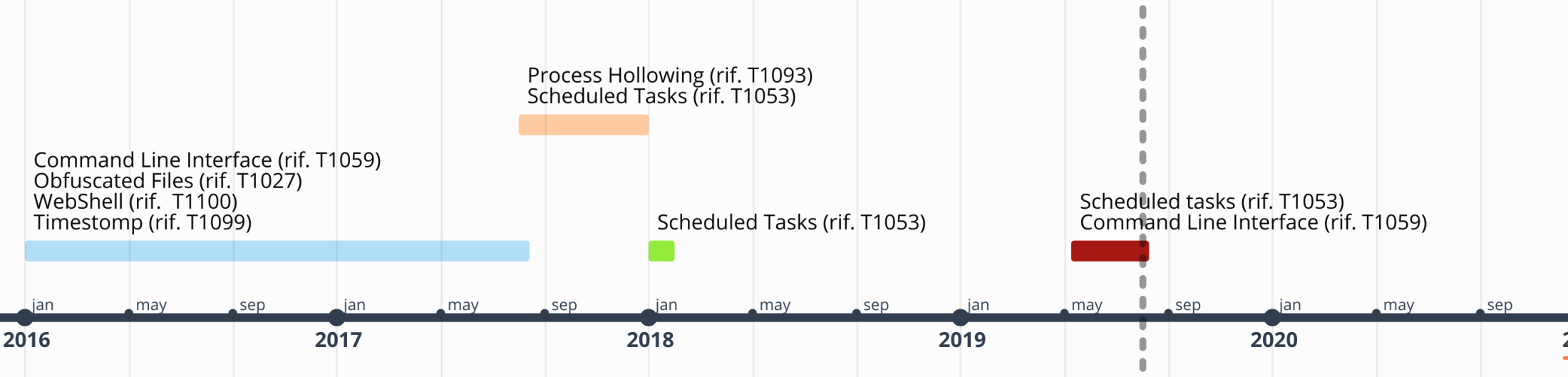

研究人员对伊朗威胁组织OilRig的技术演变进行了比较分析。OilRig主要使用投送技术为网络钓鱼和有效账户,有效账户指通过其它渠道发现的暴露的基础设施或真实用户帐户的默认凭证集,后来转为更具有针对性的鱼叉式网络钓鱼。漏洞利用从主要利用暴露基础设施,转变为被恶意软件窃取的真实用户账户。OilRig起初通过命令行界面、混淆文件、WebShell和批改文件属性等方式安装恶意软件,然后将重点转移到使用process Hollowing和计划任务,后来又重新使用命令行界面。在C2通信中,开始仅仅是直接渗出数据,之后应用自定义命令和控制协议进行DNS解析,并且还使用了备份通道。后期发展使用了数据编码和自定义密码协议,这使得该组织拥有了一些目前已知的最有效的基础设施。

https://marcoramilli.com/2019/08 ... volution-over-time/

2 Smominru僵尸网络入侵50万台计算机挖矿

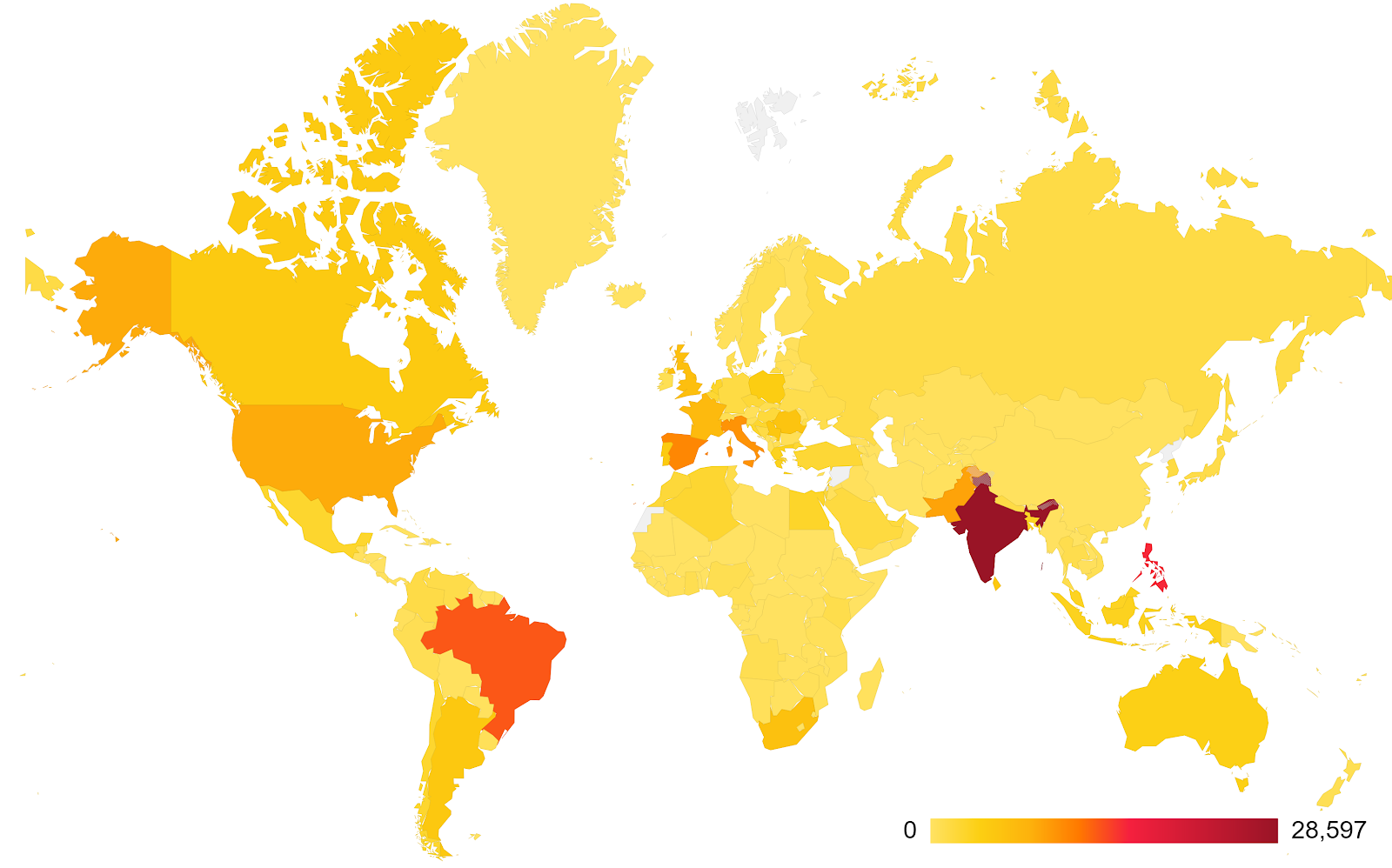

Carbon Black威胁分析部门发现通过Smominru僵尸网络感染的计算机来挖取门罗币的攻击活动。该活动已经成功入侵50万台计算机,进行挖矿和窃取数据,受害者主要分布在亚太地区、俄罗斯和东欧。 该活动使用访问Access Mining策略,该策略是指攻击者利用商品恶意软件的足迹和分布开展活动。在该活动中作为密码系统,使用它来掩盖一个隐藏的流程,即在黑暗网络上销售对目标机器的系统访问权。研究人员还发现Smominru和MyKings僵尸网络存在关联性。

https://www.carbonblack.com/2019 ... n-500000-computers/

Carbon-Black-Access-Mining_compressed.pdf

(761.99 KB, 下载次数: 14)

Carbon-Black-Access-Mining_compressed.pdf

(761.99 KB, 下载次数: 14)

3 Clipsa可暴力破解WordPress网站和挖矿

Avast研究人员监测到包含多功能的恶意软件Clipsa的攻击活动,Clipsa可窃取管理员凭据、替换剪贴板中出现的密码、暴力破解WordPress网站和挖矿。Clipsa使用Visual Basic编写,作为恶意可执行文件传播,可能伪装成媒体播放器的编解码器包安装程序。一旦设备受到感染,Clipsa可以执行多项恶意操作,部分活动中还部署了挖矿软件XMRig。 此外,Clipsa使用受感染的个人电脑在互联网上搜索易受攻击的WordPress网站,一旦发现,将试图暴力破解进入网站,将有效的登录凭据发送到C&C服务器。研究人员认为,攻击者可能窃取了除凭据外的更多数据,攻击者还可能利用受感染的网站作为二级C&C服务器,为挖矿恶意软件提供下载链接,或上传和存储被盗数据。目前该活动在印度最为活跃。

https://decoded.avast.io/janrubi ... e-password-stealer/

4 研究人员发现通过Word文档传播的Ursnif

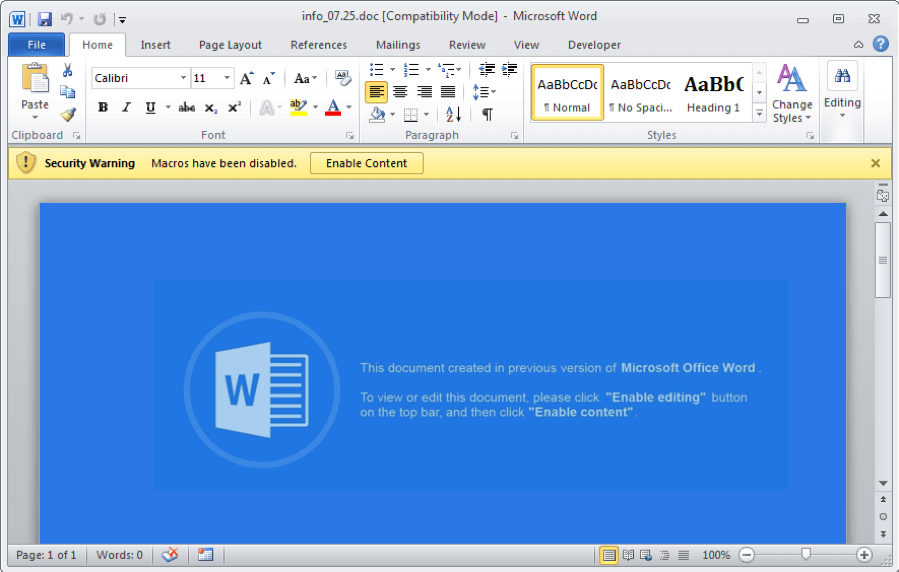

FortiGuard Labs近日捕获到正用于传播Ursnif木马新变种的Word文档。Word文档包含恶意VBA代码,单击“启用内容”按钮后,执行Base64编码的PowerShell,从远程下载Ursnif新变种。Ursnif在2019 年7月25日编译,启动时,会将几个动态代码块转储到其内存中并执行。Ursnif使用反分析技术包括隐藏了一些API函数,每次调用时都会动态解析;主模块中的大多数数据都是加密的,并且只在运行时解密。

https://www.fortinet.com/blog/th ... -word-document.html

5 SODINOKIBI勒索软件通过钓鱼邮件传播

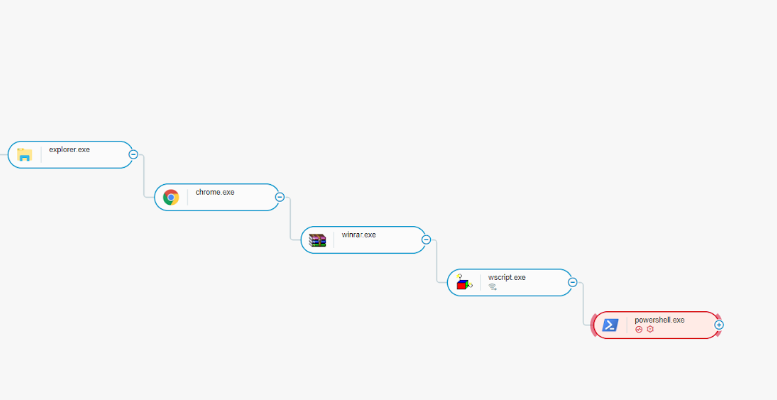

Rewterz研究人员检测到SODINOKIBI勒索软件通过网络钓鱼电子邮件传播。邮件包含恶意链接,点击后,将下载恶意ZIP文件。ZIP文件包含混淆的JavaScript文件。JavaScript文件通过重新排列名为eiculwo的列表中字符进行反混淆处理。JavaScript文件中的变量vhtsxspmssj为PowerShell。当双击JavaScript文件时,将被WScript会执行包含的PowerShell脚本,释放SODINOKIBI勒索软件。

http://www.rewterz.com/rewterz-n ... dinokibi-ransomware

6 针对日韩的MoqHao活动使用新安卓间谍软件

迈克菲移动研究团队在针对韩国和日本用户的MoqHao网络钓鱼活动中,发现了一种新型的安卓恶意软件。该Android间谍软件存在于Google Play商店中,分别假冒日本安全应用程序和韩国反间谍软件程序。针对日本的间谍程序有四个命令和控制功能,收集的设备信息包括IMEI、电话号码、短信、彩信。针对韩国的间谍软件伪装成韩国警察应用程序,使用其官方图标和和包含“kpo”的包名,在台远程主机服务器上以cyber.apk文件名的形式发布。除了跟日本间谍软件相同的功能外,还包括在默认调用应用程序上执行自动电话呼叫、尝试禁用反垃圾邮件呼叫应用程序等功能。目前以上Android间谍软件已在Google Play商店中删除。

https://securingtomorrow.mcafee. ... und-on-google-play/

|