1 LokiBot使用新持久化机制和隐写术逃避检测

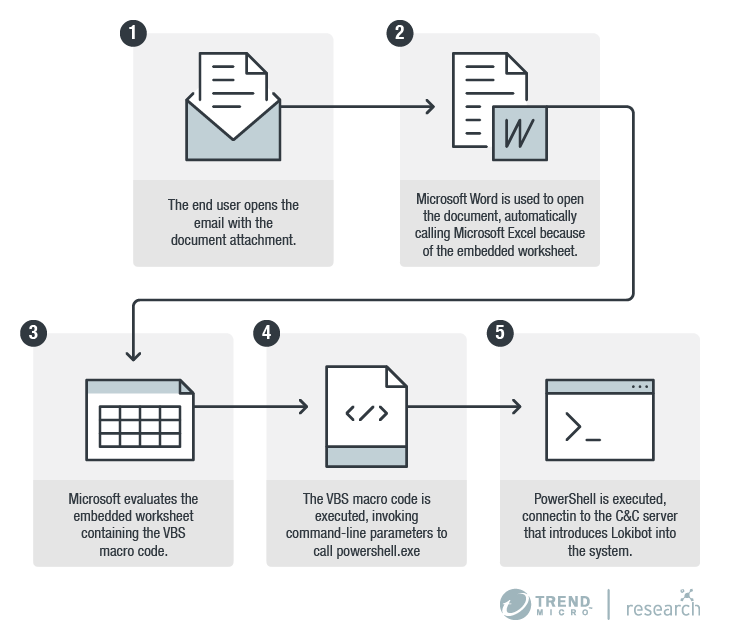

趋势科技研究人员发现LokiBot变种活动通过使用更新的持久化机制和隐写术来隐藏其代码,以逃避检测。攻击始于带有word附件的恶意电子邮件,其声称来自印度一家糖果公司。附件嵌入了Excel表和标有'package.json'的包,执行后将显示Excel表,同时执行VBS宏,通过调用命令行参数来调用powershell,然后连接C2释放LokiBot。研究人员通过进一步筛选样本,分析发现LokiBot还通过包含恶意ISO文件附件的垃圾邮件传播,利用Windows Installer进行安装,还使用将恶意代码隐藏在图像中的隐写术来逃避检测。

https://blog.trendmicro.com/tren ... to-hide-its-tracks/

2 研究人员发布GermanWiper勒索软件技术分析

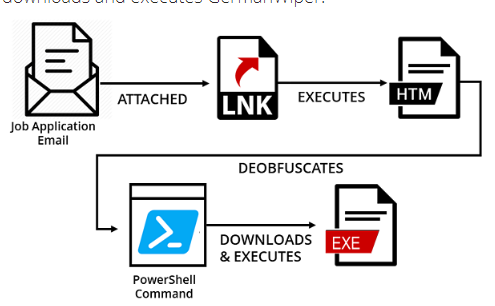

新勒索软件GermanWiper近日攻击了德国各地的数十个目标。该勒索软件实际不加密文件,只是通过零字符擦除文件内容,伪装成加密,即使支付赎金也无法恢复数据。GermanWiper通过声称来自求职者并附有ZIP简历的恶意电子邮件发送,ZIP附件包含LNK快捷方式文件,单击会触发PowerShell命令,该命令会下载HTA(HTML应用程序)文件,并使用Windows“mshta.exe”执行该文件。HTA文件包含一个混淆的VBScript,它通过替换字符和Base64解码进行反混淆另一个PowerShell并执行。最终从远程下载GermanWiper可执行文件,使用与电子邮件中的工作应用程序相同的名称调用该应用程序。打包的GermanWiper可执行文件中,包含勒索文本通知、比特币地址base64编码、桌面消息、擦除驱动器、排除列表、删除和恢复命令。研究人员发现至少有三名受害者支付了赎金。

http://blog.morphisec.com/threat-alert-germanwiper

3 新Echobot僵尸网络变种使用超50个漏洞进行传播

安全研究人员发现了Echobot僵尸网络新变种,使用59种不同的远程代码执行(RCE)漏洞进行传播。漏洞目标产品包括路由器、摄像头、智能家居集线器、网络附加存储系统、服务器、数据库管理软件、Zeroshell发行版等硬件和软件解决方案的组合。该恶意软件Echobot是Mirai僵尸网络的数百个衍生产品之一,其代码是公开的,专为分布式拒绝服务攻击而构建。恶意软件释放器托管在一个名为Richard的开放服务器上。幕后开发者似乎在没有针对特定类别的产品的情况下投入了攻击,目前还不清楚该变种作者的具体意图。

https://www.bleepingcomputer.com ... loits-to-propagate/

4 研究人员发现可执行SWAPGS攻击幽灵变种漏洞

Bitdefender研究人员近日发现幽灵变种漏洞CVE-2019-1125,可执行被称为SWAPGS的侧信道攻击。SWAPGS攻击绕过了所有已知的侧信道攻击缓解技术,通过滥用SWAPGS指令可以投机执行这一功能实现,可窃取Windows内核敏感信息。攻击者可以强制内核中的任意内存解除引用,从而在数据缓存中留下痕迹,通过拾取这些信号来推断位于给定内核地址的值。目前微软、红帽等都已发布相关建议。

https://labs.bitdefender.com/201 ... swapgs-instruction/

Bitdefender-WhitePaper-SWAPGS.pdf

(4.59 MB, 下载次数: 41)

Bitdefender-WhitePaper-SWAPGS.pdf

(4.59 MB, 下载次数: 41)

5 安全专家披露存在KDE软件框架中的0day漏洞

安全专家披露存在KDE软件框架中的0day漏洞,并发布PoC代码。KDE Frameworks是由KDE提供的库和软件框架的集合,可用于任何基于Qt的软件栈或多个操作系统上的应用程序。KDE框架目前被几个Linux发行版采用,包括Kubuntu、OpenMandriva、openSUSE的和OpenMandriva。该漏洞由KDesktopFile类处理.desktop或.directory文件的方式导致,这些文件允许在受害者的计算机上运行恶意代码。该影响到KDE framework包5.60.0及以前版本。研究人员没有向KDE团队报告该漏洞。

https://securityaffairs.co/wordp ... -vulnerability.html

6 思科交换机存在三个安全漏洞允许黑客接管设备

思科小型企业220系列智能交换机存在三个漏洞,允许黑客接管设备。三个漏洞分别为身份验证绕过漏洞CVE-2019-1912、远程代码执行漏洞CVE-2019-1913、命令注入漏洞CVE-2019-1914。攻击者可利用身份验证绕过漏洞上传Cisco 220交换机上的文件,以替换配置文件或构建反向shell。远程代码执行漏洞允许攻击者使用root权限进行恶意代码,有效地允许攻击者通过针对未修补交换机的简单HTTP或HTTPS请求来接管设备。这三个漏洞存在于交换机的Web管理界面中,用户可以关闭Web管理界面或者安装思科发布的安全更新来修复漏洞。

https://www.zdnet.com/article/se ... -take-over-devices/

|