1 MuddyWater利用漏洞攻击政府和电信实体

Clearsky检测到MuddyWater针对政府实体和电信部门的新攻击活动。MuddyWater使用了新攻击媒介,包括利用CVE-2017-0199作为攻击第一阶段的诱饵文件,攻击第二阶段中,与被入侵的C2服务器通信并下载受宏感染的文件。这是MuddyWater第一次将这两个向量结合使用。此外研究人员分析被泄露的伊朗情报部门(MOIS)网络部门RANA文件,表示MOIS似乎分为两个分支,第一个是专门研究黑客系统的间谍团队,另一个是通过社会工程和鱼叉式网络钓鱼方法入侵资产的社会工程团队。Clearsky的评估,MuddyWater很可能是后者。

https://www.clearskysec.com/muddywater2/

Clearsky-Iranian-APT-group-‘MuddyWater’-Adds-Exploits-to-Their-Arsenal.pdf

(1.99 MB, 下载次数: 41)

Clearsky-Iranian-APT-group-‘MuddyWater’-Adds-Exploits-to-Their-Arsenal.pdf

(1.99 MB, 下载次数: 41)

2 攻击者利用漏洞针对中亚政府传播HAWKBALL

FireEye近期观察到针对中亚政府的攻击活动,攻击者利用Microsoft Office漏洞CVE-2017-11882和CVE-2018-0802投送新HAWKBALL后门。该后门可以收集受害者信息,并投送有效载荷。该后门还能够测量主机、创建一个命名通信管道来执行本机Windows命令、终止进程、创建、删除和上载文件、搜索文件和枚举驱动器。该后门使用PEB查询标志BeingDebugged和NtQueryInformationProcess API来检查是否被调试。

https://www.fireeye.com/blog/thr ... kball-backdoor.html

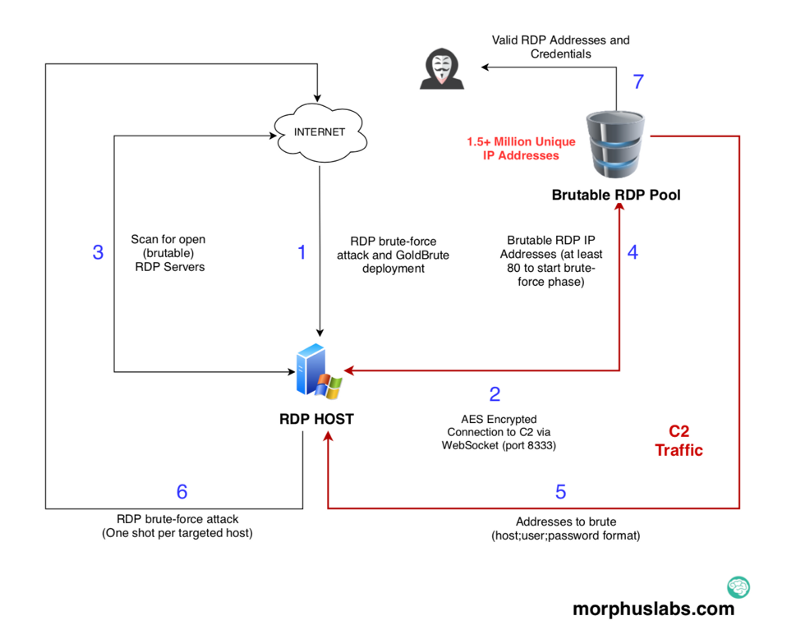

3 僵尸网络GoldBrute攻击150万台RDP服务器

Morphus Labs研究人员发现僵尸网络GoldBrute针对RDP服务器的持续恶意攻击。GoldBrute一直使用弱密码并重用密码扫描RDP服务器,目前以获取大约150万个暴露于互联网的RDP服务器。一旦攻击者成功暴力破解RDP目标,将在计算机上安装基于JAVA的GoldBrute僵尸网络。然后将开始在互联网上扫描称之为“brutable”的开放式RDP服务器,这些服务器通过WebSocket连接发送到C2服务器。一旦到达80个可修改的RDP服务器,将开始执行暴力破解阶段。攻击者为每个受感染的计算机分配一组唯一的用户名和密码组合作为其第二个任务,迫使他们针对受感染系统不断从C&C服务器接收的RDP目标列表进行尝试。最后攻击者能够访问所有有效的组合。

https://morphuslabs.com/goldbrut ... ervers-371f219ec37d

GoldBrute Botnet Brute Forcing 1.5 Million RDP Servers.pdf

(707 KB, 下载次数: 32)

GoldBrute Botnet Brute Forcing 1.5 Million RDP Servers.pdf

(707 KB, 下载次数: 32)

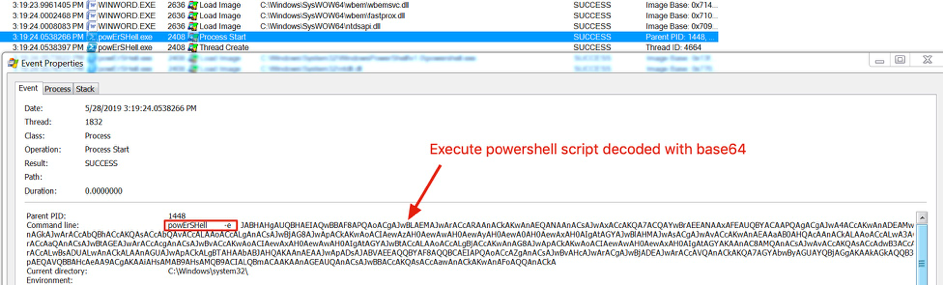

4 安全厂商披露Emotet木马近期活动技术细节

FortiGuard Labs对5月初发现的新Emotet样本进行深入分析。恶意Word文档中的VB脚本使用PowerShell创建一个新进程,从包含五个URL下载有效载荷并解压缩执行。有效载荷使用自定义打包器打包,具有持久性。Emotet收集系统信息,通过HTTP POST请求与C2服务器通信,HTTP主体数据使用URL和Base64编码。

https://www.fortinet.com/blog/th ... emotet-malware.html

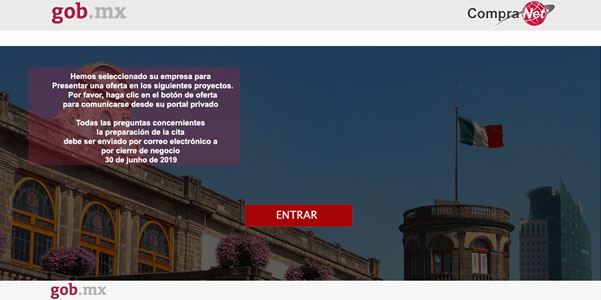

5 网络钓鱼活动冒充三个拉美政府电子采购网站

Anomali的研究人员在2019年5月28日发现一项新网络钓鱼活动,其冒充墨西哥、秘鲁、乌拉圭三个拉美政府的电子采购网站。活动中使用16个极具真实性的网络钓鱼页面,邀请个人和公司与以上三个拉美政府共同竞标公共项目。网络钓鱼页面位于攻击者设置的多个欺诈性在线门户网站,目的为收集用户帐户凭证。研究人员根据托管16个钓鱼网页发现攻击者使用六个独特的域名,并解析为三个不同的IP地址,分别位于德国、俄罗斯、巴基斯坦。

https://www.anomali.com/blog/phi ... procurement-systems

6 黑客声称已入侵慈善机构和网络安全公司基础设施

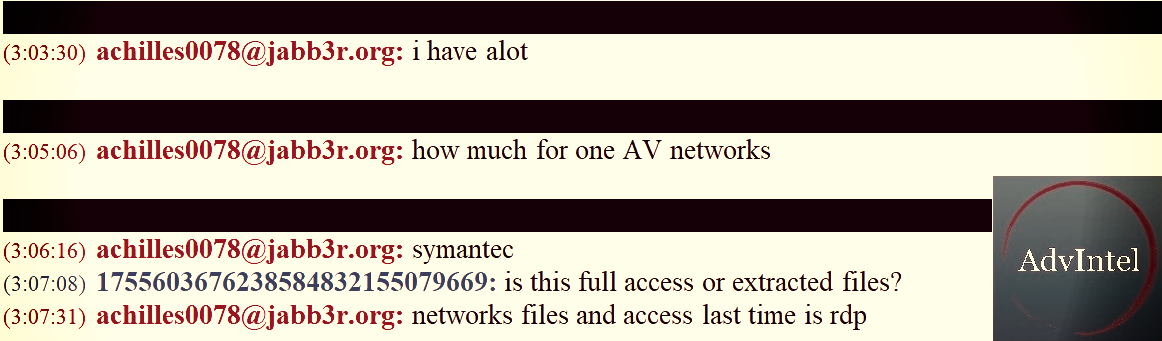

黑客在地下论坛出售慈善机构和网络安全公司的相关资料,声称已经侵入了联合国儿童基金会(UNICEF)、网络安全公司赛门铁克(Symantec)和科摩多(Comodo)等知名组织的基础设施。黑客使用在线名称Achilles,根据目标的价值出售价格在2,000美元到5,000美元之间,一些线索表明Achilles与伊朗黑客有联系。根据防欺诈公司Advanced Intelligence一份报告指出,Achilles在所在的宣传论坛上享有良好的声誉和评价,并且有销售记录。Achilles表示还入侵3D软件制造商Hash Inc、加拿大度假旅游公司Transat的公司网络。赛门铁克表示没有证据表明存在网络入侵问题,其它公司和机构还未发布任何声明。

https://www.bleepingcomputer.com ... irus-firm-networks/

|