1 针对乌克兰的钓鱼活动与卢汉斯克存在关联

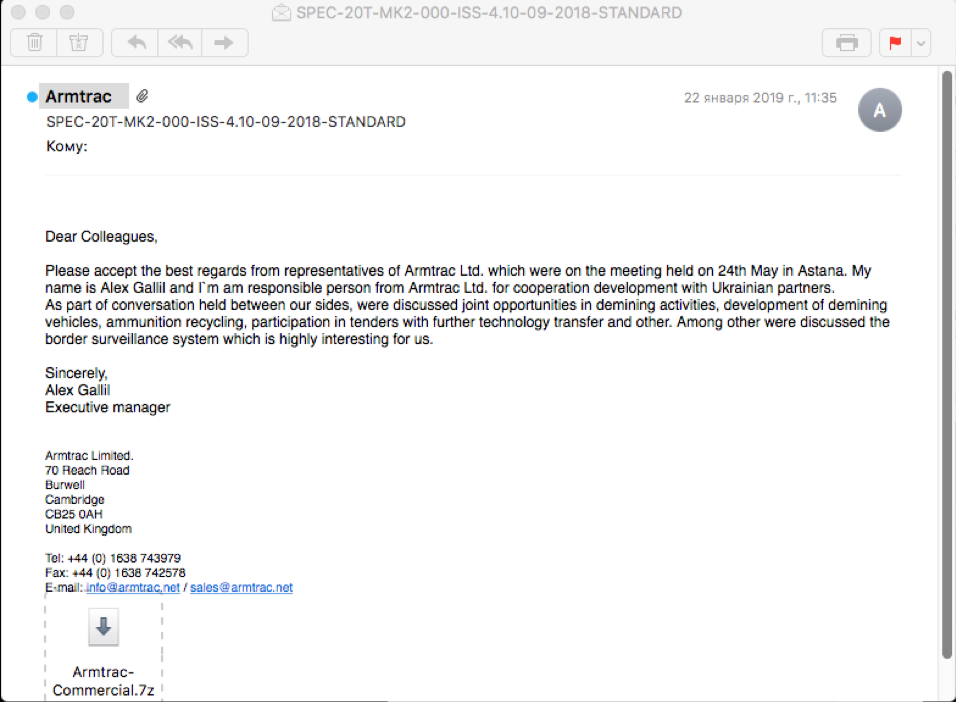

FireEye在2019年初发现了针对乌克兰政府实体和军事的网络钓鱼邮件,诱饵文档内容与出售排雷机器有关,其包含带有PowerShell脚本的恶意LNK文件,用于从C&C服务器下载第二阶段有效载荷。这项最新活动是早在2014年针对乌克兰政府的鱼叉式网络钓鱼攻击的延续,与之前针对乌克兰政府的RATVERMIN活动有关。研究人员对基础设施分析表明,入侵活动背后组织可能与所谓的卢汉斯克人民共和国(LPR)有关。

https://www.fireeye.com/blog/thr ... ine-government.html

2 APT组织MuddyWater攻击库尔德和土耳其

Clearsky研究人员发现与伊朗APT组织MuddyWater基础设施相关的恶意文件,但是研究人员没有检测到此次用于托管恶意软件代码的任何受感染服务器,但检测到的六个文件中的其中一个诱饵文档包括恶意代码,研究人员猜测该活动用于攻击者测试恶意文档是否能被各种反病毒引擎检测到。此次攻击针对库尔德组织(Kurdish groups)和土耳其陆军和国防部门相关组织。初始感染媒介为冒充库尔德斯坦地区政府的官方文件,文档包含模糊图片需要用户启用恶意宏查看,恶意宏将编辑注册表值建立持久性,并在Temp文件夹中创建两个文件,其包含用于提取POWERSTATS恶意软件的恶意代码段。恶意诱饵文件是从伊拉克上传的,其余无内容文件都是从德国上传。

https://www.clearskysec.com/mudd ... roups-turkish-orgs/

3 安全厂商发布针对Silence组织的分析报告

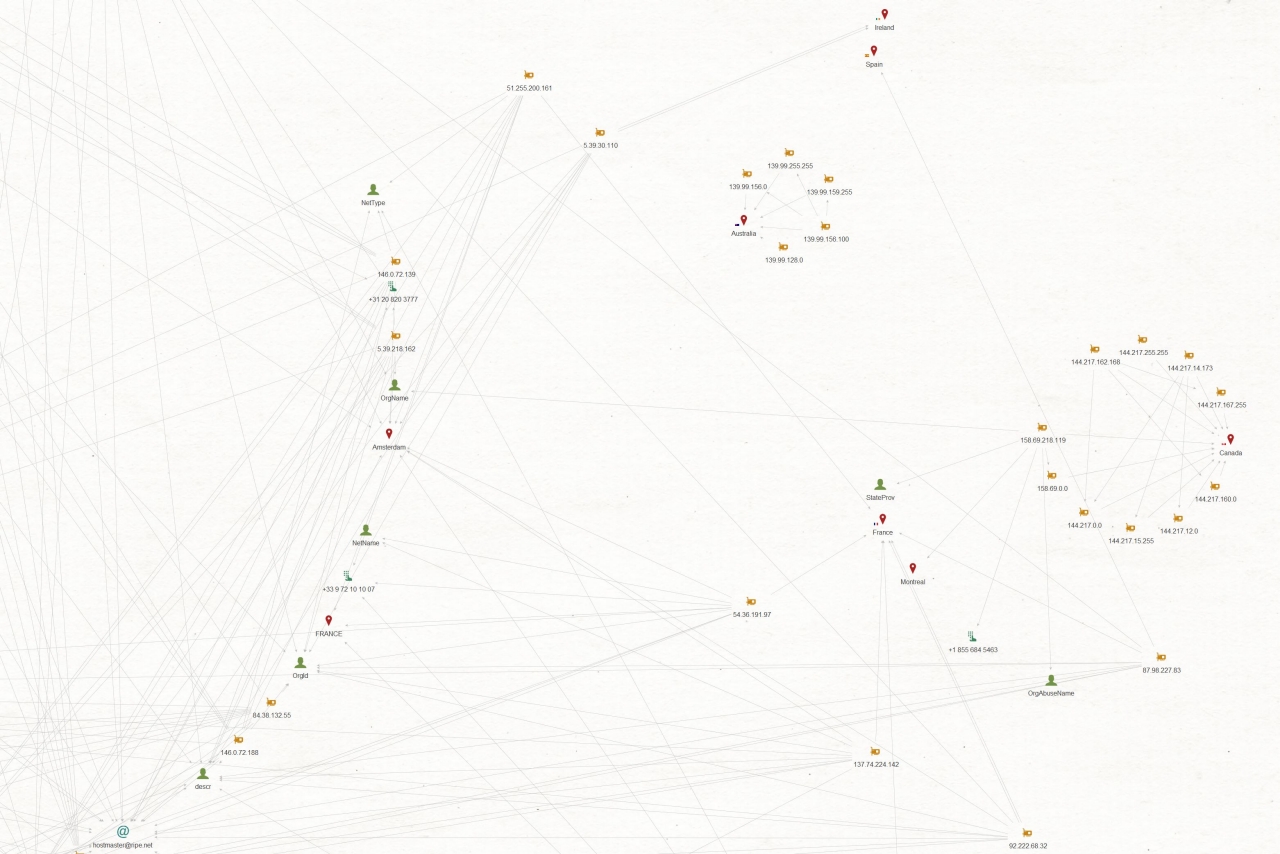

Silence组织是自2016年起针对银行的网络犯罪组织,专门窃取支付卡信息。攻击始于典型的鱼叉式网络钓鱼邮件,附件是武器化的Word文档或CHM文件形式,然后将启动攻击的第二阶段,执行混淆的VBS文件,利用PowerShell命令调用另一个服务器来检索二进制文件,然后将其解密为第三阶段下载器,下载器旨在获取由几个不同模块组成的实际静默有效载荷,模块包含代理模块、监控模块、ATM模块。目前Silence活动的地区包括澳大利亚、加拿大、法国、爱尔兰、拉脱维亚、荷兰、波兰、西班牙、瑞典和美国,其中法国是主要下载站点或C2。

https://www.fortinet.com/blog/th ... group-playbook.html

4 跨平台rootkit Scranos间谍软件正积极传播

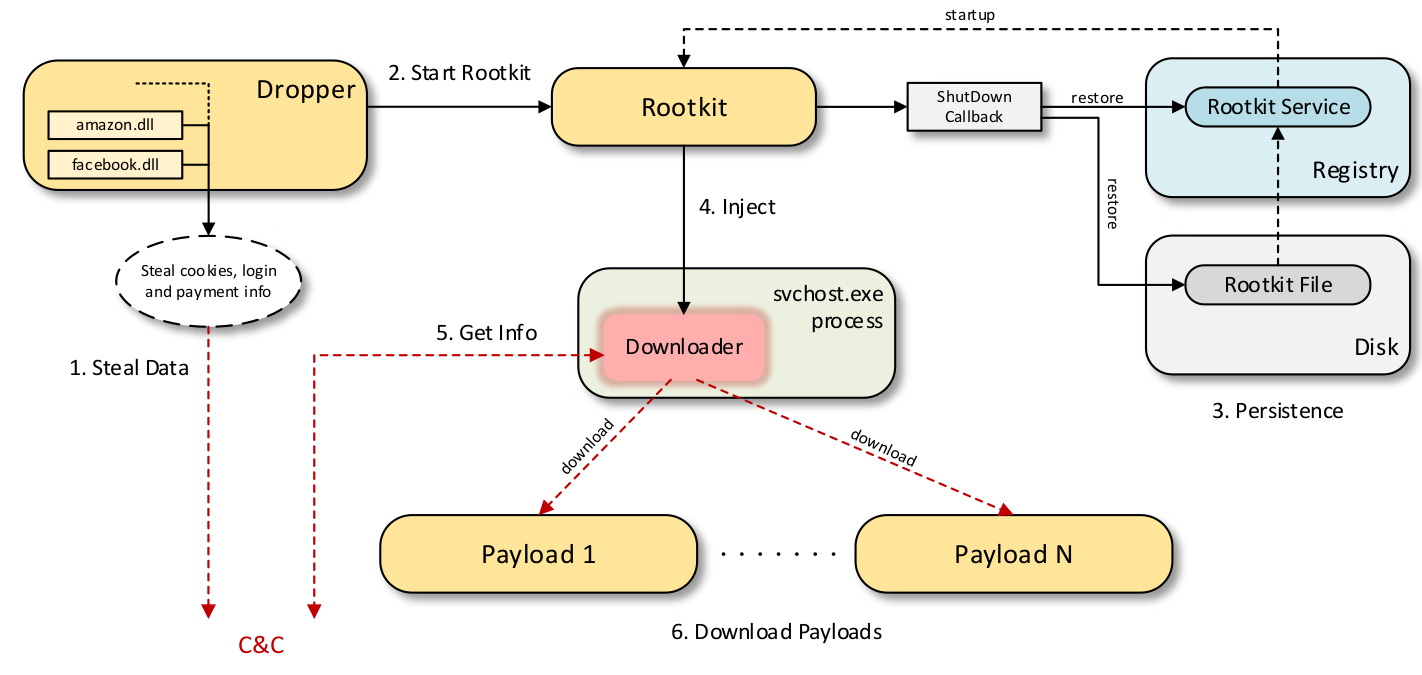

基于签名rootkit恶意软件Scranos于2018年年底首次被发现,近日Bitdefender研究人员发现Scranos的幕后开发者正在不断对旧组件进行改进,并在全球范围内积极传播。Scranos通过伪装成破解软件或合法应用程序传播,释放器也充当信息窃取器,使用恶意dll,从常见的浏览器和Facebook、Amazon等窃取cookie、登录凭证和支付信息,发送回C&C。然后释放器安装rootkit,通过注册一个关机回调来实现持久性。rootkit在svchost.exe中注入一个下载器,下载器向C&C发送关于系统的信息,并接收其它下载链接。目前多数感染发生在印度、罗马尼亚、巴西、法国、意大利和印度尼西亚。

https://labs.bitdefender.com/201 ... -spyware-operation/

Bitdefender-Whitepaper-RootKit-CREAT3432-en-EN.pdf

(7.47 MB, 下载次数: 60)

Bitdefender-Whitepaper-RootKit-CREAT3432-en-EN.pdf

(7.47 MB, 下载次数: 60)

5 攻击者使用新版本HawkEye窃取目标信息

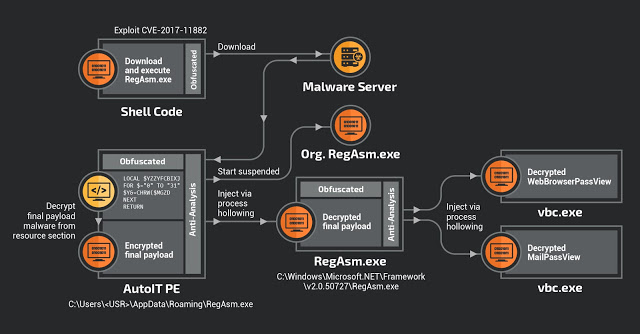

思科Talos观察到攻击者正在利用最新版本的HawkEye键盘记录程序(窃取程序)HawkEye Reborn v9,针对目标组织窃取敏感信息和帐户凭据,以用于其它攻击和获得帐户。该活动从2018年下半年持续到2019年,钓鱼邮件包含恶意Excel文件,部分活动使用文件共享平台如Dropbox来托管恶意文档。Excel利用CVE-2017-11882漏洞,从恶意软件服务器下载恶意数据,然后创建并启动RegAsm.exe进程,其为编译为PE的严重混淆的AutoIT脚本,最终由使用ConfuserEx进行混淆的hollowing shellcode执行最终的有效载荷。

https://blog.talosintelligence.com/2019/04/hawkeye-reborn.html

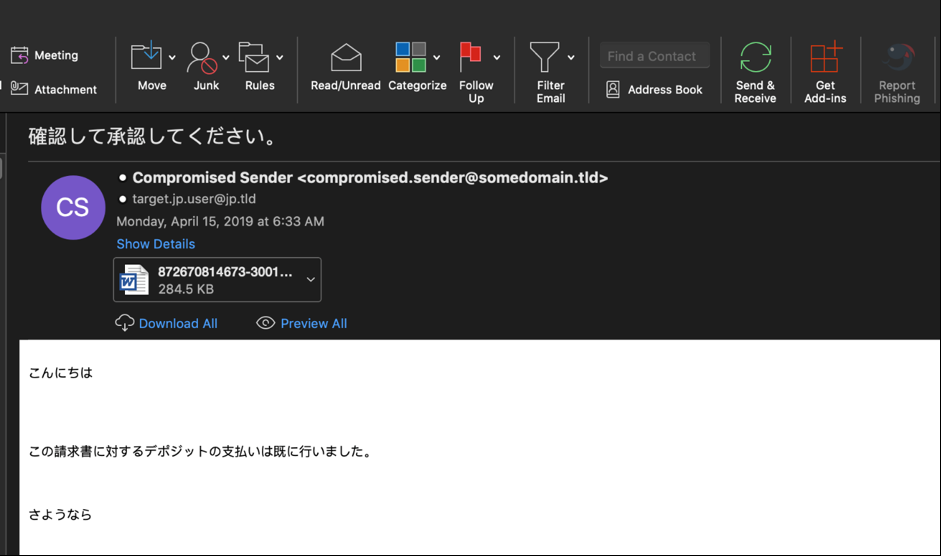

6 研究人员首次观察到Emotet木马攻击日本

Cofense Intelligence团队确定了Emotet木马针对日本的一项活动。该广告系列电子邮件使用逾期发票及付款为主题,主要针对日本学术机构。此次新活动表明Emotet在全球网络范围内持续存在的意向。

https://cofense.com/flash-update ... -japanese-campaign/

|