1 朝鲜Lazarus组织使用恶意软件变种Hoplight

US-CERT披露了朝鲜APT组织Lazarus(又名HIDDEN COBRA)使用的恶意软件变种Hoplight。报告中对其包含的九个恶意可执行文件进行分析。其中7个文件是代理应用程序,能够使用有效的公共SSL证书生成虚假的TLS握手会话,伪装与远程恶意参与者的网络连接,从而屏蔽恶意软件和远程操作人员之间的通信流量。其中一个文件包含一个公共SSL证书,该文件的有效载荷似乎是使用密码或密钥编码。其余文件不包含任何公共SSL证书,但尝试出站连接并释放四个文件,释放的文件主要包含IP地址和SSl证书。恶意软件包能够执行许多远程控制和间谍软件功能,包括读取和写入本地文件,创建、终止或修改正在运行的进程和注册表设置,以及连接到远程主机以上载和下载文件。

https://www.us-cert.gov/ncas/analysis-reports/AR19-100A

2 MuddyWater组织使用新Android间谍工具

趋势科技在新加坡SAS大会上公布了伊朗APT组织使用新Android攻击工具,并表示这可能是该组织针对目标使用的另一种间谍机制。研究人员发现了三个样本,其中两个被测试代码日期可以追溯到2017年12月左右。第三个样本显示恶意软件可能是通过一个受到攻击的土耳其网站释放,目标是阿富汗的受害者,然后执行经典的网络间谍任务,如收集设备的联系人、通话记录和短信,并能检索Android的地理位置信息。研究人员还表示发现了还组织冒充其它地区攻击者的活动,包括后门木马代码中使用中文,引用了以色列名人的希伯来语,文档元数据中以使用罗斯用户名。他们使用三个主要的定制后门:使用云服务窃取、存储和下载文件;基于.net的程序,运行PowerShell来上传和下载文件;基于Delphi系统用于捕获受害者的系统信息。然后使用Meterpreter、Mimikatz、SMBmap等工具融入网络。

https://www.darkreading.com/thre ... roid/d/d-id/1334387

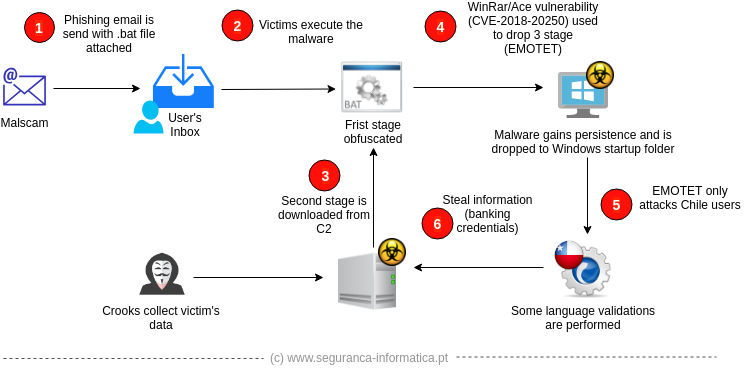

3 Emotet银行木马利用WinRAR漏洞攻击智利

Emotet银行木马3月份在智利传播,SI-LAB在2019年3月18日至26日期间检测到176名受感染用户。这次Emotet攻击目标是从用户的电脑中窃取金融凭证,以获取智利地理位置的金融和银行服务。攻击的第一阶段中的.BAT文件是一个Windows批处理脚本,负责从C&C服务器下载第二个脚本。后者利用WinRAR漏洞(CVE-2018-20250)将Emotet恶意软件放入Windows启动文件夹,然后受感染的机器将重新启动,Emotet将在系统启动时持续存在。Emotet使用封隔器Themida进行保护,使其难以分析。智利的内政部计算机安全认证响应小组(CSIRT)已有关该恶意活动的警报。

https://seguranca-informatica.pt ... vices/#.XK809ugzbIU

4 研究人员发现已被利用的新信息窃取器Baldr

Malwarebytes研究人员在2019年1月首次发现新信息窃取程序Baldr,其与信息窃取程序Arkei存在关联。 Baldr疑似由在地下论坛上名为“Agressor”进行供应,“Overdot”进行销售及推广,"LordOdin"进行开发。Baldr是通过恶意应用程序、伪装成黑客工具和假冒的比特币程序进行传播。被安装后,从用户帐户名到磁盘空间和操作系统类型的所有内容都被枚举以进行渗透,循环访问用户AppData和临时文件夹中查找敏感信息,及DOC、DOCX、LOG、TXT文件。Baldr使用C#编写,代码严重混淆,压缩数据通过XOR加密发送C2。

https://blog.malwarebytes.com/th ... new-stealer-market/

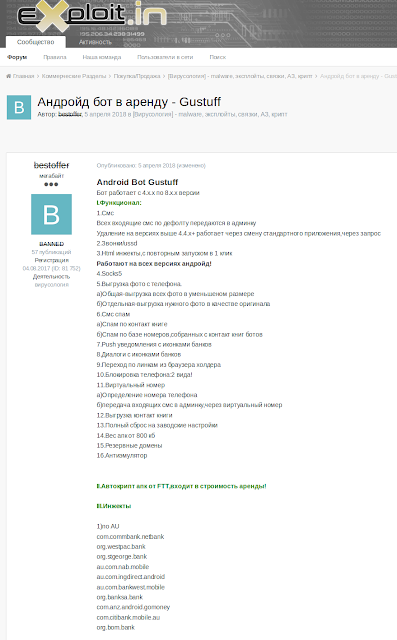

5 Gustuff僵尸网络感染澳大利亚Android用户

思科Talos发现了Gustuff僵尸网络针对澳大利亚金融机构的活动。该活动主要用于窃取Android私人用户的凭据,与之前在澳大利亚发现的“ChristinaMorrow”短信垃圾邮件骗局有关。Gustuff主要感染媒介是短信,一旦受害者点击所带的恶意URL,C2服务器就会检查移动设备是否符合下载恶意软件的标准。如果设备不符合,它会将受害者重定向到第二台服务器以接收Gustuff恶意软件的副本。Gustuff具有弹性,如果C2服务器被关闭,攻击者仍然可以通过直接向受感染的设备发送SMS消息来恢复恶意控制。研究人员表示该活动中使用的域名至少自2018年11月以来一直活跃。

https://blog.talosintelligence.c ... gets-australia.html

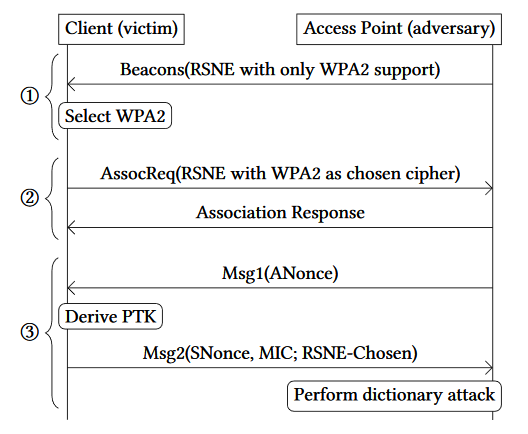

6 WPA3中Dragonblood漏洞可泄露WiFi密码

安全研究人员发现了WPA3-Personal协议中的新漏洞Dragonblood,漏洞允许潜在的攻击者破解WiFi网络密码,并访问连接设备之间交换的加密网络流量。WPA3-Personal协议是取代WPA2的新协议版本。Dragonblood漏洞包括总共五个漏洞,具体为拒绝服务(DoS)漏洞,两个降级漏洞和两个侧信道泄漏。降级攻击中,WPA3标准'Dragonfly密钥交换中的设计缺陷被利用。侧信道攻击中,支持WiFi WPA3的网络可以进行欺骗设备,获取少量的网络密码信息。Dragonblood漏洞还影响EAP-pwd可扩展身份验证协议。

https://wpa3.mathyvanhoef.com/

dragonblood.pdf

(946.5 KB, 下载次数: 53)

dragonblood.pdf

(946.5 KB, 下载次数: 53)

|