1 研究人员发现与TA505组织相关后门新变种

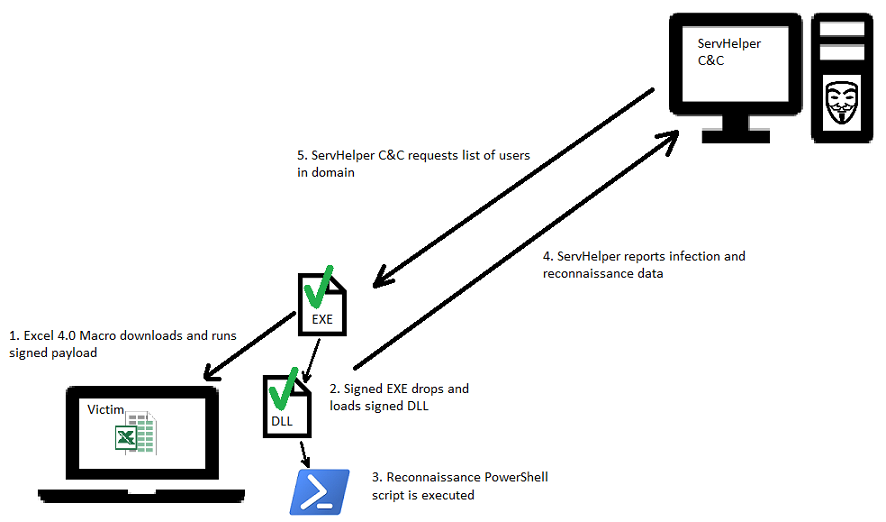

ServHelper是最近发现与TA505相关的后门,研究人员发现了该后门新变种。攻击利用Excel 4.0宏,有效载荷是一个使用有效数字签名的NSIS安装程序,通过调用msiexec.exe来下载和执行。然后,base64编码的PowerShell脚本将被执行,以用于侦察目的,检查机器是否是域的一部分,以及用户是否具有管理特权或属于管理组,将此信息发送到C2,如果是用户是域的一部分,ServHelper将接受命令收集域中其他用户的列表。

https://www.deepinstinct.com/201 ... rop-signed-payload/

New ServHelper Variant Employs Excel 4.0 Macro to Drop Signed Payload - Deep Ins.pdf

(816.88 KB, 下载次数: 39)

New ServHelper Variant Employs Excel 4.0 Macro to Drop Signed Payload - Deep Ins.pdf

(816.88 KB, 下载次数: 39)

2 安全厂商披露Roaming Mantis IV新活动

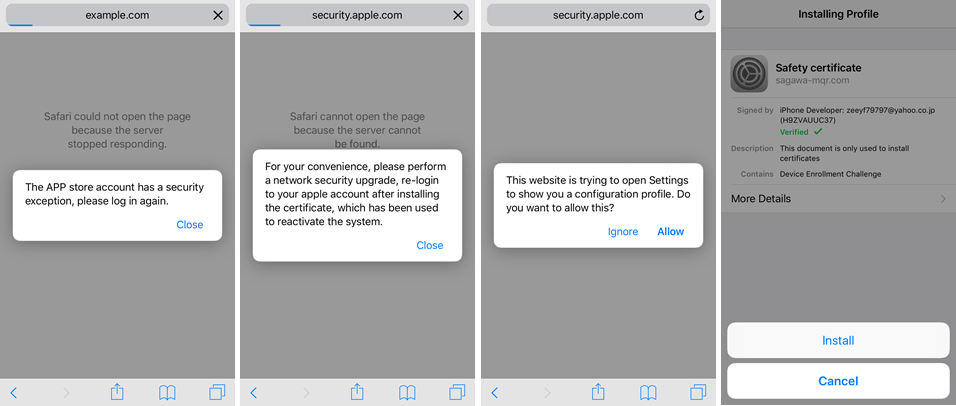

研究人员在2月份以来发现Roaming Mantis运动的新活动。新活动中针对iOS设备使用了新网络钓鱼移动配置页面,目的为收集受害者信息,包括发送到设备的双因素身份验证代码(PIN)。针对Android设备传播恶意软件sagawa.apk Type A变种,也称为MoqHao或XLoader。研究人员还发现攻击者已经破坏路由器来覆盖DNS设置,并更新两个恶意功能:木马释放程序模块中对加密有效载荷的解密算法;存储目的地和帐户获得真正C2。

https://securelist.com/roaming-mantis-part-iv/90332/

Roaming Mantis, part IV _ Securelist.pdf

(1.34 MB, 下载次数: 40)

Roaming Mantis, part IV _ Securelist.pdf

(1.34 MB, 下载次数: 40)

3 Necurs连接美国web服务器传播多个恶意软件

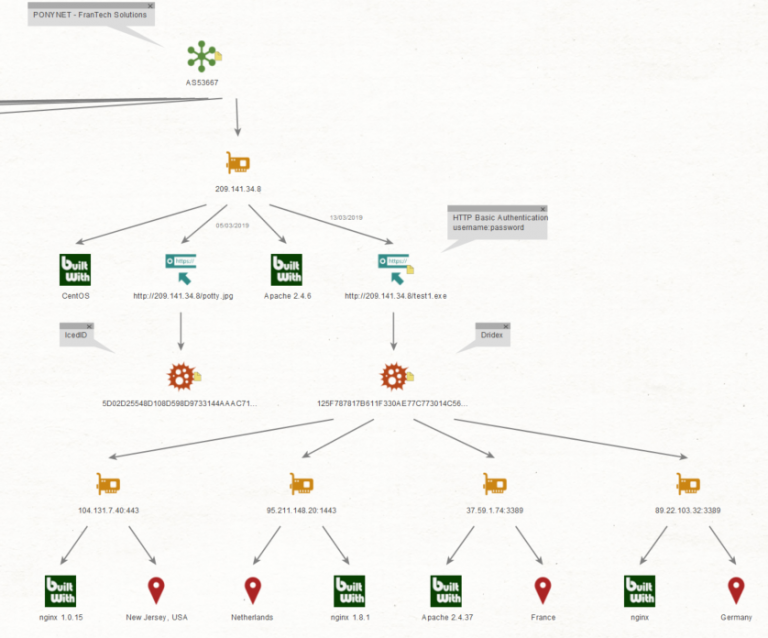

研究人员发现了十几个美国Web服务器在大规模恶意垃圾邮件活动中分发10个主要恶意软件系列。基础设施上托管的恶意软件包括五个银行木马家族,两个勒索软件家族和三个信息窃取程序,具体包括Dridex,GandCrab,Neutrino,IcedID等。攻击媒介均为电子邮件,网络钓鱼电子邮件带有Microsoft Word文档,并使用社交工程技术诱骗受害者运行恶意VBA宏,最后下载恶意软件。研究人员发现其中一个Web服务器用于托管Dridex团伙的样本,而Dridex一直使用Necurs僵尸网络作为工具,所以这些Web服务器集合可能是Necurs操作者使用的恶意软件托管和分发基础架构的一部分。

https://www.bromium.com/mapping-malware-distribution-network/

4 以税收为主题的网络钓鱼活动传播NetWire

研究人员在2018年9月和10月以及2019年2月初均观察到以税收为主题的电子邮件活动。活动针对澳大利亚,加拿大和美国的用户,并采用与税收相关的诱饵文档和社会工程手段,诱骗受害者执行下一步操作,然后利用邮件附件中的恶意链接或附件word文档中的恶意宏,部分活动还利用了公式编辑器漏洞CVE-2017-11882,最终分发NetWire RAT、Remcos RAT、The Trick银行木马等恶意软件。

https://www.proofpoint.com/us/th ... -target-2019-filers

5 亚马逊云存储暴露超5亿Facebook用户记录

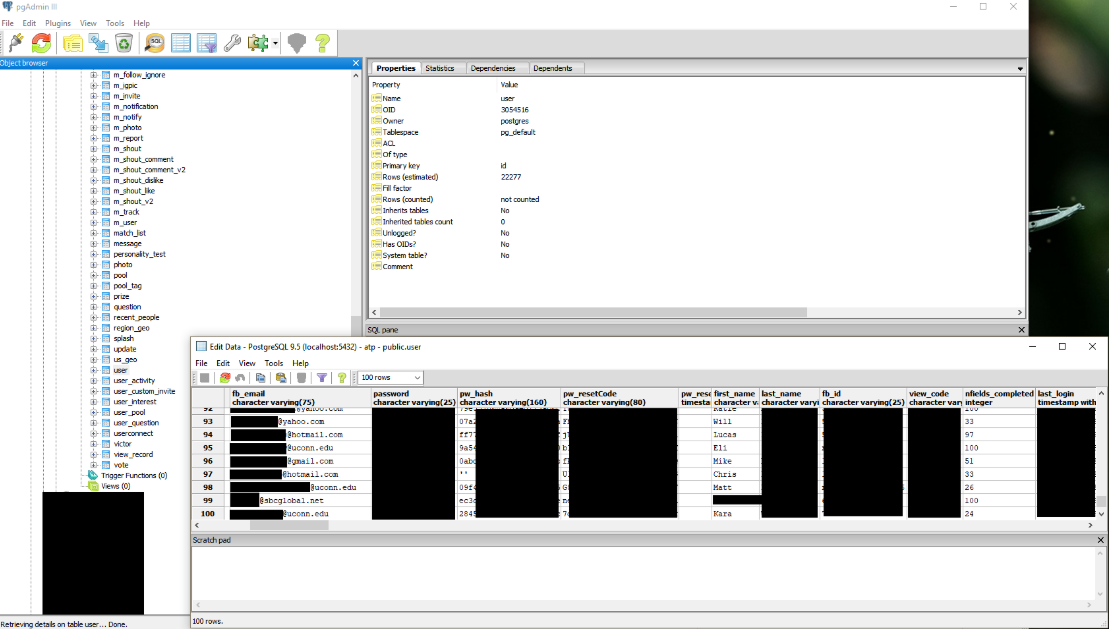

研究人员发现另外两个第三方开发的Facebook应用程序数据,通过Amazon S3存储集暴露于互联网上。其中一个来自一家名为Cultura Colectiva的墨西哥媒体公司,泄露146GB数据为超过5.4亿条用户记录,具体包括详细的评论、账户名称、Facebook ID等。另一个为名为“At the pool”的Facebook集成应用程序,暴露2.2万用户记录,包括名称、密码、电子邮件地址、Facebook ID等详细信息。目前以上两个存储库已经被保护并脱机。

https://www.upguard.com/breaches/facebook-user-data-leak

6 安全厂商发布制造业网络安全威胁趋势报告

在第四次工业革命也就是工业4.0时代中,网络物理系统(CPS)结合了物理组件和数字网络,以改变制造公司如何自动化流程和信息共享。信息技术(IT)、运营技术(OT)和知识产权(IP)资产正在整合,同时也出现了一系列新的安全问题。该融合可能为攻击者提供了可以跨制造网络横向移动的机会,可跨越IT和OT系统进行恶意活动,包括工业间谍活动、IP泄露,甚至破坏生产。目前许多工业环境仍使用过时的系统,存在未修补的漏洞和不安全的文件,旧的基于网络的蠕虫,如Downad(又名Conficker),在目前工业环境中仍具有高检测率。许多工业控制系统(ICS)仍然公开暴露于互联网,并且ICS组件也易受攻击。

https://www.trendmicro.com/vinfo ... turing-environments

wp-threats-to-manufacturing-environments-in-the-era-of-industry-4.pdf

(3.96 MB, 下载次数: 46)

wp-threats-to-manufacturing-environments-in-the-era-of-industry-4.pdf

(3.96 MB, 下载次数: 46)

|