1 黑客利用TPB跟踪器传播PirateMatryoshka

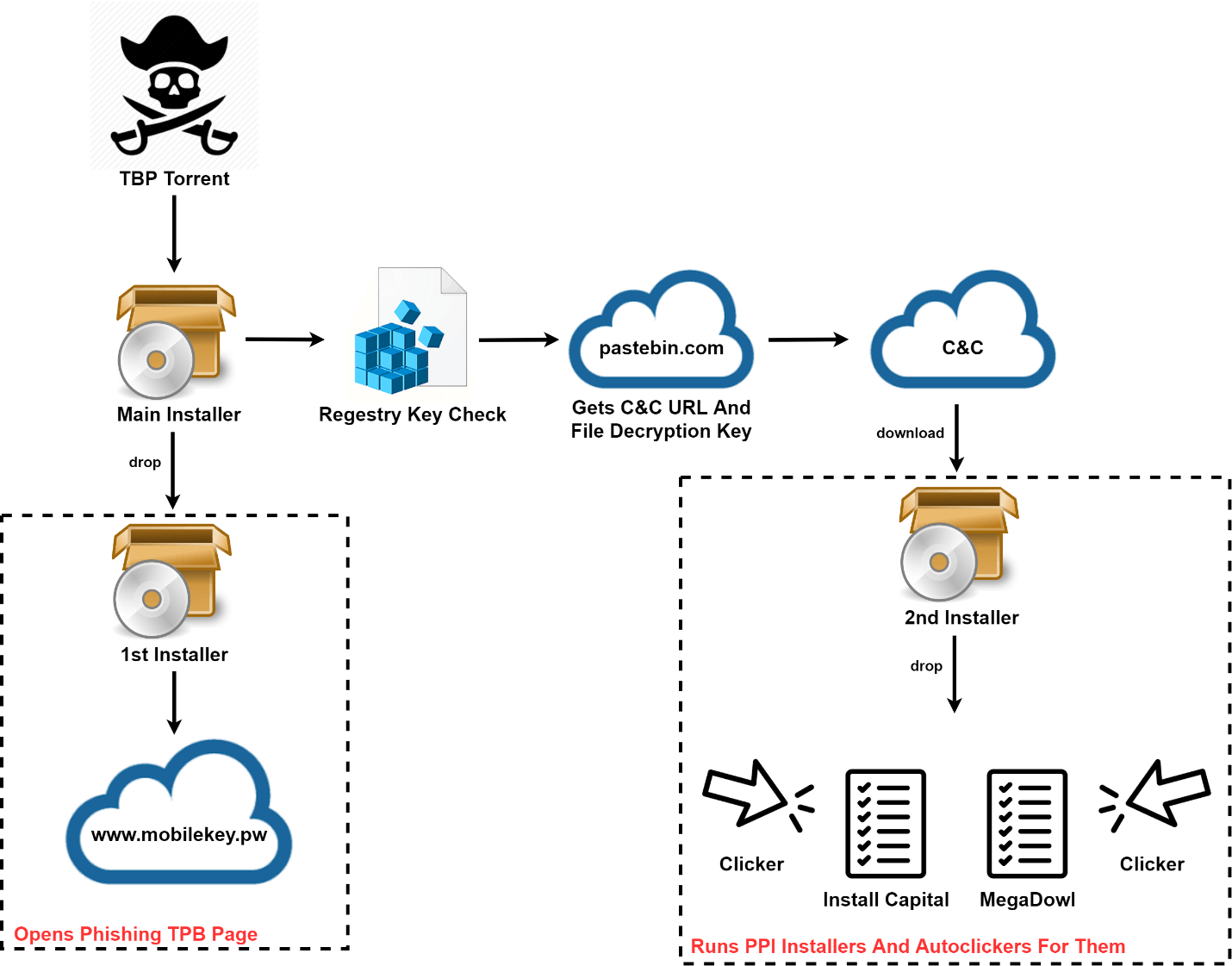

卡巴斯基研究人员早些时候发现了The Pirate Bay (TPB)跟踪器传播恶意软件。跟踪器包含从许多不同帐户创建的恶意torrents。下载到用户计算机的文件是木马,其基本逻辑由SetupFactory安装程序实现。在初始阶段,安装程序解密另一个SetupFactory安装程序来显示钓鱼界面,钓鱼页面直接在安装窗口中打开,要求用户提供TPB帐户凭据。在执行下一步之前,PirateMatryoshka会检查注册表中的路径验证它是否在受攻击的系统中运行。如果存在,则终止进一步的执行。如果检查结果为否定,则安装程序会激活pastebin.com服务以获取下载附加模块及其解密密钥的链接。第二个下载的组件也是SetupFactory安装程序,用于按顺序解密和运行四个PE文件。第二个和第四个PE文件是InstallCapital和MegaDowl 文件合作伙伴程序的下载程序,另外两个文件是用VisualBasic编写的自动注册器。

https://securelist.com/piratebay-malware/89740/

2 千百个暴露的Docker远程API被攻击者利用

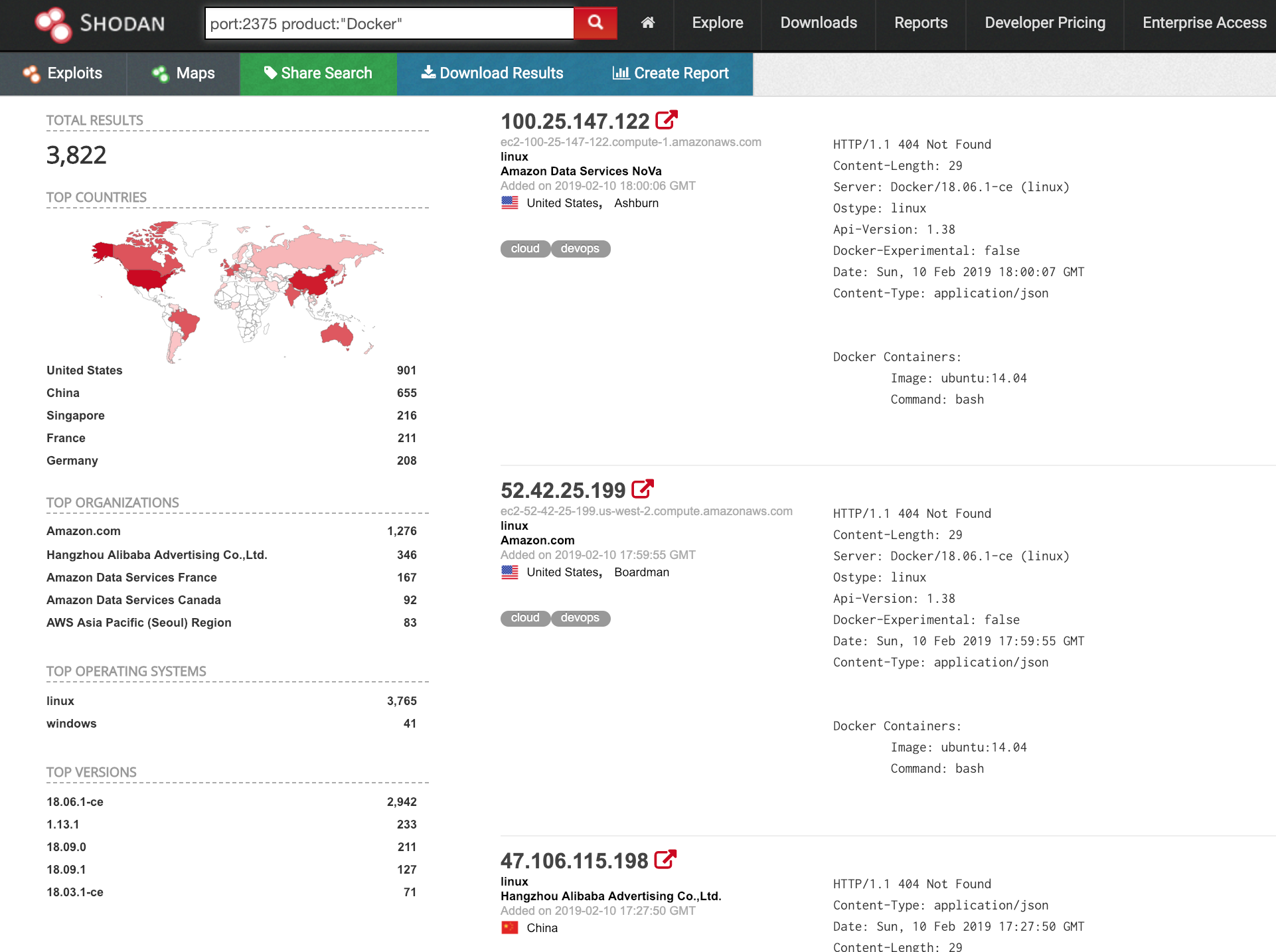

Docker是一种执行操作系统级虚拟化的技术,Docker远程API可远程控制Docker主机。2月披露的新漏洞(CVE-2019-5736)允许攻击者利用Docker容器获取主机root访问权限。根据Imperva的研究,有3,822个Docker主机公开暴露了远程API ,暴露的Docker远程API已经被大量攻击者利用。而大多数暴露的Docker远程API IP被用于Monero加密货币挖掘。Monero交易被混淆,因此无法跟踪交易的来源、数量或目的地。此外,这些暴露的Docker远程API还被用于访问Docker主机和挂载卷影、扫描内部网络、获取凭证和其他数据。

https://www.imperva.com/blog/hun ... ptocurrency-miners/

3 研究人员发现CryptoMix勒索软件.CLOP变体

MalwareHunterTeam发现一种新的CryptoMix勒索软件变体,加密文件后将.CLOP或.CIOP作为文件扩展名。新变体使用经过数字签名的二进制文件进行分发,有助于绕过安全检测。勒索软件变体首先停止大量Windows服务和进程,以关掉所有文件和禁用防病毒软件。关闭的进程包括Microsoft Exchange、Microsoft SQL Server、MySQL、BackupExec等。它还会创建一个名为clearnetworkdns_11-22-33.bat的批处理文件,该文件在勒索软件启动后不久执行,将禁用Windows的自动启动修复,移除卷影副本。之后,勒索软件进行加密,创建名为CIopReadMe.txt的勒索信。该变体表明攻击者的目标是整个网络而不是单个计算机。

https://www.bleepingcomputer.com ... orks-not-computers/

4 研究人员发现Loccess智能锁容易受到攻击

Loccess是一款支持蓝牙的挂锁,用于锁定行李,自行车和储物柜。研究人员发现Loccess智能锁容易受到攻击,利用名为bettercap的框架将其破解并发布了概念验证。bettercap框架使用Go语言编写,可以进行侦查并破解WiFi网络、BLE设备、以太网以及无线网络架构。研究人员表示通过启动唤醒按钮,然后BLE请求出厂密码也能破解设备。此外,通过某些工具或设备也可以对Loccess锁进行物理破坏。

https://cyware.com/news/loccess- ... le-attacks-e315f81f

5 研究人员披露Apple macOS中的零日漏洞

Project Zero研究人员披露了Apple macOS中的零日漏洞,这是一个标记为“高严重性”的关键漏洞,允许通过用户侧文件系统映像在进程之间进行copy-on-write时复制数据。这种方式不仅适用于匿名内存,还适用于文件映射。在目标进程开始从传输的存储区读取之后,内存压力可能导致保留传输的内存的页面从页面缓存中清除。之后,当再次需要被清除的页面时,它们可以从后备文件系统重新加载。Project Zero研究人员正与Apple合作解决这个问题。

https://cyware.com/news/googles- ... y-in-macos-15ae5ca1

https://bugs.chromium.org/p/proj ... tail?id=1726&q=

6 拉什大学医疗中心数据泄漏影响约4.5万名患者

拉什大学医疗中心于2019年1月22日发现发生了大规模数据泄露,2月25日向受影响患者通知此事。该事件可能暴露约45,000名患者个人信息,包括:姓名、地址、出生日期、身份证号码和健康保险信息。在发现漏洞后,该医疗中心暂停了与IT供应商的合同,并开始进行内部调查。拉什大学医疗中心已经通知可能受到影响的用户,并为他们免费提供一年的身份保护服务。医疗中心为患者提供了帮助热线,以解决与数据泄漏相关的疑问。

https://www.chicagotribune.com/b ... 20190304-story.html

|