1 Sharpshooter组织与拉撒路组织有关联

在分析了Sharpshooter组织全球网络间谍活动中使用的命令和控制(C2)服务器的代码后,安全研究人员发现更多证据将其与朝鲜的拉撒路威胁组织联系起来。研究人员在Sharpshooter组织之前的活动中发现了Rising Sun,这些Rising Sun基于最初的Duuzer源代码,Duuzer是拉撒路组织使用并迭代的后门。Sharpshooter和拉撒路都曾在攻击中冒充企业进行虚假招聘。拉撒路在2017年的攻击中依赖于类似版本的Rising Sun,表明了二者的联系。迈克菲研究人员将在今年的旧金山RSA安全会议上介绍他们的发现。

https://www.bleepingcomputer.com ... reas-lazarus-group/

2 Necurs僵尸网络采用新策略逃避检测

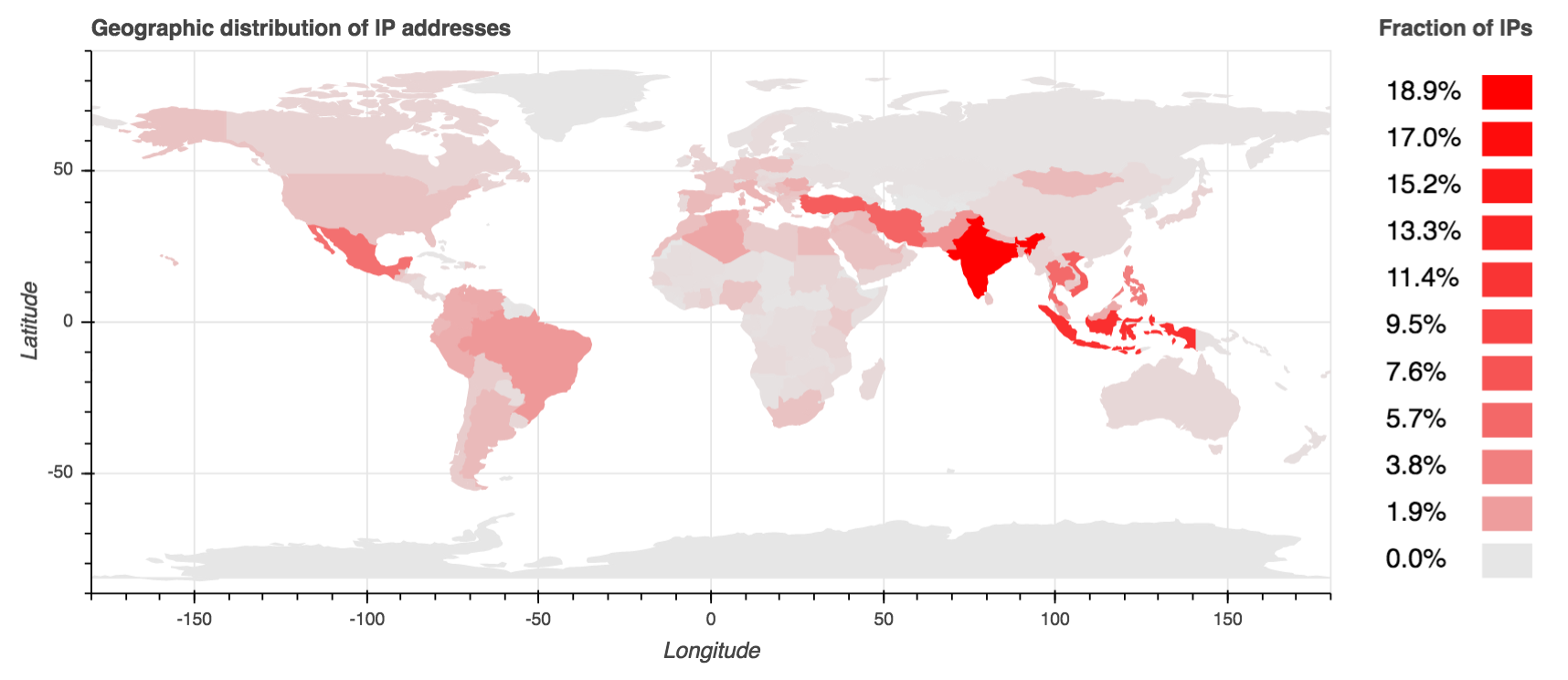

Necurs僵尸网络是目前是第二大垃圾邮件僵尸网络,它至少在2012年以来一直活跃,并且参与了传播恶意软件的大规模活动,如Locky勒索软件、 Scarab勒索软件和Dridex银行特洛伊木马。据专家介绍,Necurs僵尸网络目前由全球约570,000个机器人组成,其中大多数在印度、印度尼西亚、越南、土耳其和伊朗。2017年初,Necurs并没有持续活跃很久,在其4月的活动中,使用了一种新技术,以逃避检测。其C2服务器不断地在脱机和在线状态间转换。C2在过去四个月的大部分时间里都处于脱机状态,大约每周一次并且在线很短的时间。此外,Necurs还像AZOrult和FlawedAmmyy一样,根据受感染主机上的特定信息针对新的目标主机,并部署一个新的复杂的.NET垃圾邮件模块,使用受害者的电子邮件帐户发送垃圾邮件。这些新功能代表了Necurs实施鱼叉式网络钓鱼、金融犯罪的能力的显着提升。

https://www.netformation.com/our ... -the-necurs-shadow/

3 安全厂商披露新GoLang僵尸网络GoBrut

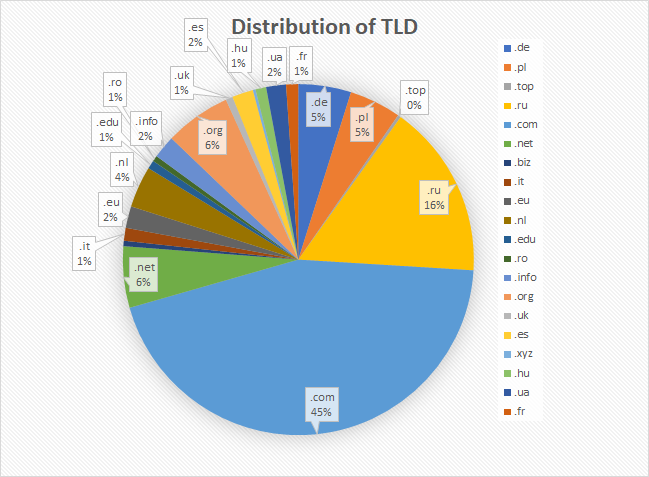

Cybaze-Yoroi ZLab研究人员发现用GoLang编写的特定样本,静态分析发现是特定的url被硬编码到二进制文件。远程地址连接到一个托管僵尸网络的命令和控制服务器。动态运行恶意软件,会启动一系列http请求,将僵尸程序注册到已发现的服务器。僵尸程序的核心是bruteforce模块,它使用从C2服务器检索的凭据登录目标服务器。研究人员发现了可能受到攻击的4万个目标,顶级域名的分布显示,一半的目标是“.com”和“.org”,是俄罗斯顶级域名和东欧国家域名后缀。僵尸网络目标列表中的“.it”域名大约为400,包括“avvocati[.it”这样的专业论坛,电子商务网站、公司网站以及“bancamacerata[.it”这样的银行。进一步深入研究发现该僵尸网络不仅仅支持“PhpMyAdmin”功能,而是支持23种功能,能够针对从管理协议到CMSes的各种技术。

https://blog.yoroi.company/research/gobrut-a-new-golang-botnet/

4 Adwind变体通过邮件传播Houdini VBS蠕虫

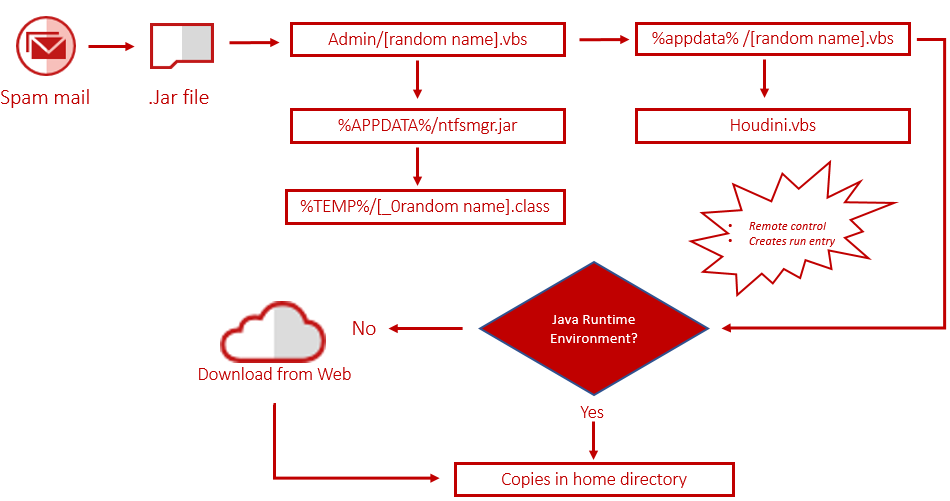

Adwind远程管理工具(RAT)是一种基于Java的后门特洛伊木马,它针对支持Java文件的各种平台。McAfee研究人员发现一种变体,它作为JAR附件通过垃圾邮件传播,最终利用Houdini VBS蠕虫感染用户。通常,Adwind通过混淆逃避检测。其有效载荷和配置文件(用作安装文件)使用DES、RC4或RC6密码进行加密,不同的变体应用不同的加密方式。新变体中存在大量混淆的base64编码数据。Adwind后门将在执行期间动态解密。新变体会创建一个运行条目维持持久性,并且会检查系统上安装的反恶意软件产品。

https://securingtomorrow.mcafee. ... rcise-delivers-rat/

5 黑客利用最近修补的漏洞攻击思科路由器

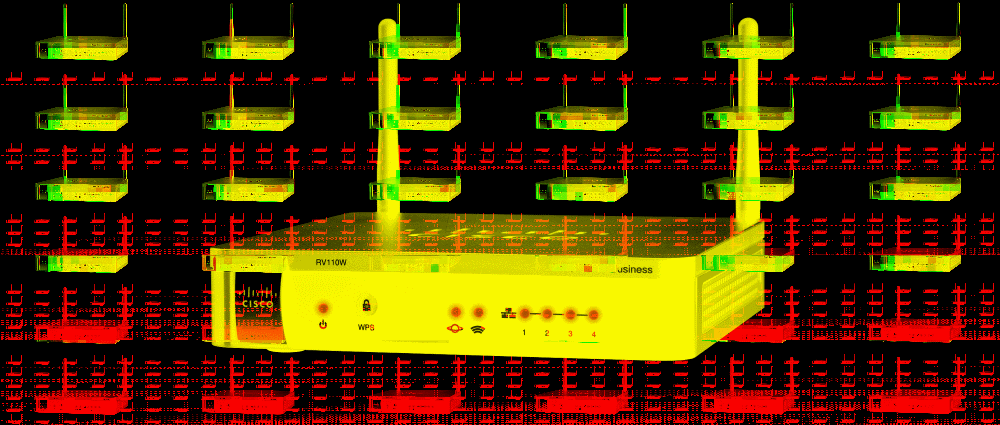

思科修补了一个SOHO路由器中的一个严重漏洞(CVE-2019-1663),漏洞很容易被利用,并且不需要高级编码技能和复杂的攻击程序。利用该漏洞可绕过认证程序,通过互联网进行远程攻击。在概念验证代码发布一天后,黑客已经开始扫描并利用该安全漏洞来攻击未修补的设备。受影响的型号包括Cisco RV110,RV130和RV215,这些型号的路由器大多安装在小型企业和住宅中,因此大多数路由器处于未打补丁状态。根据网络安全公司Rapid7的扫描结果,超过12,000个设备可在线获取,其中绝大多数位于美国、加拿大、印度、阿根廷、波兰和罗马尼亚。

https://www.zdnet.com/article/ha ... rs/#ftag=RSSbaffb68

6 研究人员揭示Windows IoT核心操作系统漏洞

研究人员揭示了一个影响Windows IoT核心操作系统的新漏洞,攻击者可以利用该漏洞控制受影响的设备执行SYSTEM权限的命令。漏洞影响Windows IoT操作系统中包含的Sirep / WPCon通信协议,且只影响Windows IoT核心版。Windows IoT核心版是用于运行单个应用程序的设备,例如智能设备、控制板等。在测试中,研究人员构建了一个名为SirepRAT的远程访问木马(RAT),并打算公开在GitHub上公开。

https://www.zdnet.com/article/ne ... s-iot-core-devices/

|