1 安全厂商披露伪装成安卓应用程序的间谍软件

趋势科技研究人员发现一种间谍软件,伪装成合法的Android应用程序来收集用户的信息。这些应用程序2018年提供下载,已被全球用户下载超过10万次。这些应用程序包括Flappy Birr Dog、FlashLight、HZPermis Pro Arabe、Win7imulator、Win7Launcher和Flappy Bird,目前这些应用已从Google Play中删除。间谍软件启动后,首先检查设备的网络可用性。然后,它从其C&C服务器读取并解析XML配置文件。间谍软件将收集某些设备信息,例如所使用的语言、其注册国家/地区、软件包名称、设备制造商等,然后使用Firebase Cloud Messaging发送至C&C服务器。完成后等待接收命令并窃取SMS会话、联系人列表、文件和呼叫日志等信息。间谍软件还可以通过网络钓鱼攻击收集其他凭据。

https://blog.trendmicro.com/tren ... ons-on-google-play/

2 都柏林电车系统网站Luas遭到勒索软件攻击

1月3日,爱尔兰都柏林Luas的网站遭到黑客入侵,主页上显示要求支付1比特币的赎金。黑客表示此前曾通知该网站存在漏洞,但没有收到回应。目前尚不清楚黑客是否窃取了数据,Luas只收集了一些特定客户的数据,包括姓名、手机号码和电子邮件地址,但表示受入侵的网站不包含财务数据。截至新闻发布,Luas没有支付赎金,其网站仍然处于脱机状态。

https://securityaffairs.co/wordp ... uas-defacement.html

3 研究人员发现通过FTP泄漏数据的恶意脚本

研究人员发现了一个从印度上传的Windows cmd脚本。该脚本没有被混淆,并且包含基于标准Windows工具的一长串命令。它会删除现有用户并终止进程,更改了可执行文件的访问权限,并且为持久性创建计划任务。PE文件从FTP服务器下载,保存在加密的文件夹里。该脚本还下载并执行Powershell脚本以执行更多命令。受感染的系统会连接到另一台FTP服务器并根据受害者的IP地址上传平面文件,文件包含Windows版本、CPU使用率(百分比)以及所有正在运行的进程的列表等信息。

https://isc.sans.edu/forums/diar ... Data+via+FTP/24484/

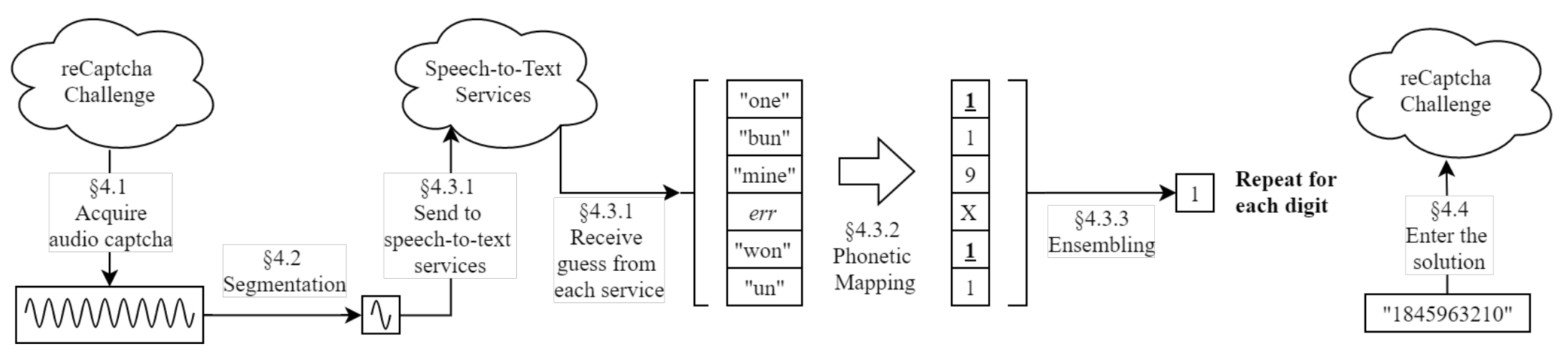

4 unCaptcha自动化系统再次绕过谷歌验证码系统

CAPTCHAs是互联网防止自动创建帐户和滥用服务的第一道防线。Google的reCaptcha是最受欢迎的验证码系统之一,目前被成千上万的网站用于通过测试用户是否真正是人类以防范自动攻击者。 unCaptcha自动化系统能够绕过Google reCAPTCHA机制,尽管谷歌进行了更新,但是unCaptcha在5.42秒以内以85.15%的准确率再次突破了防线。 unCaptcha首先下载音频验证码,并将音频分段为单个数字音频剪辑,然后将每个数字音频剪辑上传到多个在线语音到文字服务,再将这些服务的响应转换为数字。通过基于置信度的加权投票将多个服务集合在一起,最后上传答案。unCaptcha将免费、公共、在线语音到文本引擎与新颖的语音映射技术相结合,证明了它可以使用最少的资源来对reCaptcha系统进行大规模的成功攻击。

http://uncaptcha.cs.umd.edu/

uncaptcha_woot17.pdf

(712.21 KB, 下载次数: 31)

uncaptcha_woot17.pdf

(712.21 KB, 下载次数: 31)

5 CleanMyMac X中存在多个权限提升漏洞

CleanMyMac X是Mac操作系统的清理应用程序,用户可以通过扫描未使用或不必要的文件并删除它们来释放机器上的额外空间。思科Talos公布了MacPaw的CleanMyMac X软件中的多个权限提升漏洞。包括:moveItemAtPath权限提升漏洞CVE-2018-4032、moveToTrashItemAtPath权限提升漏洞CVE-2018-4033、removeItemAtPath权限提升漏洞CVE-2018-4034、truncateFileAtPath权限提升漏洞CVE-2018-4035、removeKextAtPath权限提升漏洞CVE-2018-4036、removeDiagnosticsLogs权限提升漏洞CVE-2018-4037、enableLaunchdAgentAtPath权限提升漏洞CVE-2018-4041、removeLaunchdAgentAtPath权限提升漏洞CVE-2018-4042、removeASL权限提升漏洞CVE-2018-4043、removePackageWithID权限提升漏洞CVE-2018-4044、securelyRemoveItemAtPath权限提升漏洞CVE-2018-4045、pleaseTerminate拒绝服务漏洞CVE-2018-4046以及disableLaunchdAgentAtPath权限提升漏洞CVE-2018-4047。这些漏洞都存在于命名函数中。

https://blog.talosintelligence.c ... Mac-X.html?m=1#more

6 Adobe发布安全更新修复产品中两个关键漏洞

Adobe发布了适用于Windows和MacOS的Adobe Acrobat和Reader安全更新,修复了两个关键漏洞。CVE-2018-16011是use-after-free漏洞,攻击者可利用该漏洞在当前用户的上下文中执行任意代码。CVE-2018-16018是一个安全绕过漏洞,可能导致权限提升。这些漏洞会影响Acrobat DC、Acrobat Reader DC、Acrobat 2017、Acrobat 2017、Acrobat Reader 2017、Acrobat DC和Acrobat Reader DC。建议用户尽快更新至最新版本。

https://helpx.adobe.com/security/products/acrobat/apsb19-02.html

|